Zafiyet Tarama Araçları - UNISCAN

UNISCAN yine çok kullanışlı ve bir çok kişi tarafından sevilen araçlardan birisidir.

Bir önceki zafiyet tarama aracı dökümanlarım;UNISCAN

Uniscan çok önemli tarama araçlarından birisidir. Parametreleri akılda kalıcı ve düzenlidir.Faydalı ve zaman kazandırıcı özellikleri mevcuttur. Özelliklerine bir göz aralım ;# Bing Taraması # Google dork taraması # Dinamik Açık Tarama # Statik Açık Tarama # Dosya Taraması # Dizin Taramaları # Stress Testi ( Dayanıklılık Testi ) # Web Bilgi Toplama # Server Bilgi Toplama gibi özellikler mevcuttur.Hemen örneklendirmeye ve aracımızın tanıtımına geçelim...

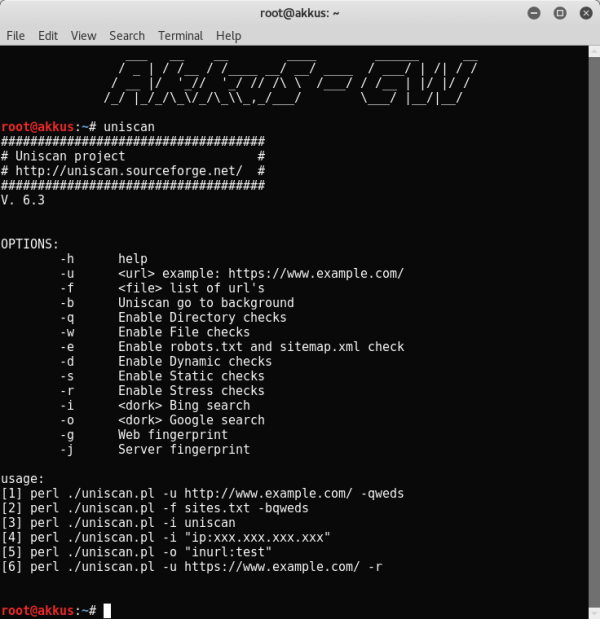

Konsolumuza uniscan yazarak aktif edelim. Aynı zamanda parametreleride karşımızda göreceğiz.

En alt kısımdada örneklendirmeler verilmiş bize .

Bir kaç tane örneklendirme yapalım.

En alt kısımdada örneklendirmeler verilmiş bize .

Bir kaç tane örneklendirme yapalım.

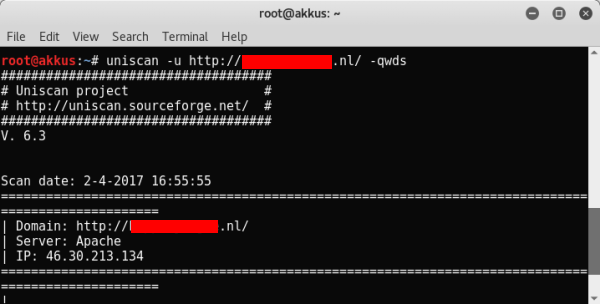

Konsola uniscan -u http://domain -qwds

-q - Dizin Taraması -w - Dosya Taraması -d - Dinamik Açık Taraması -s - Statik Açık TaramasıYani siz istediğiniz tarama çeşidinide yanyana ekleyebilirsiniz. veya istediğiniz taramayı gerçekleştirebilirsiniz. Bu zaman kavramı için gerçekten önemli ve güzel bir özellik. Şahsen uniscan ı çok kullanmaktayım.

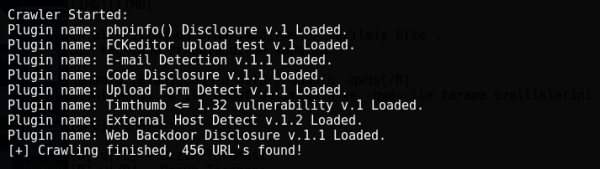

Crawler Started: bölümünde bazı pluginleri aktif ediyor. Yani tehlike arz edebilecek

backdoor ,upload bölümü gibi pluginleri entegre ederek taramayı başlatıyor.

Aynı şekilde Dynamic Test in altında gördüğümüz üzere web güvenlik açıklarıyla

alakalı pluginleri etkinleştirerek tarama kriterlerine ekledi.

Crawler Started: bölümünde bazı pluginleri aktif ediyor. Yani tehlike arz edebilecek

backdoor ,upload bölümü gibi pluginleri entegre ederek taramayı başlatıyor.

Aynı şekilde Dynamic Test in altında gördüğümüz üzere web güvenlik açıklarıyla

alakalı pluginleri etkinleştirerek tarama kriterlerine ekledi.

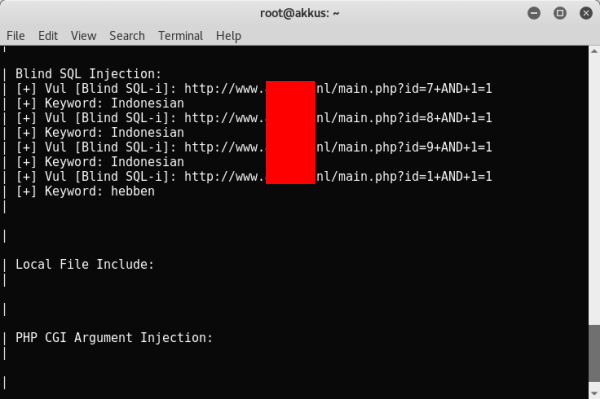

Ekranda gördüğümüz gibi SQL İnjection açığı olan uzantıları bize bildirdi.

Link üzerinde hata testi yaparak sqlmap gibi araçlarla sızma işlemi yapabiliriz.

Taramalarımızı da çoklu bir şekilde yapabiliyoruz arkadaşlar.

Ekranda gördüğümüz gibi SQL İnjection açığı olan uzantıları bize bildirdi.

Link üzerinde hata testi yaparak sqlmap gibi araçlarla sızma işlemi yapabiliriz.

Taramalarımızı da çoklu bir şekilde yapabiliyoruz arkadaşlar.

uniscan -f domainlist.txt -qweds şeklinde birden çok siteyi taratabiliriz.

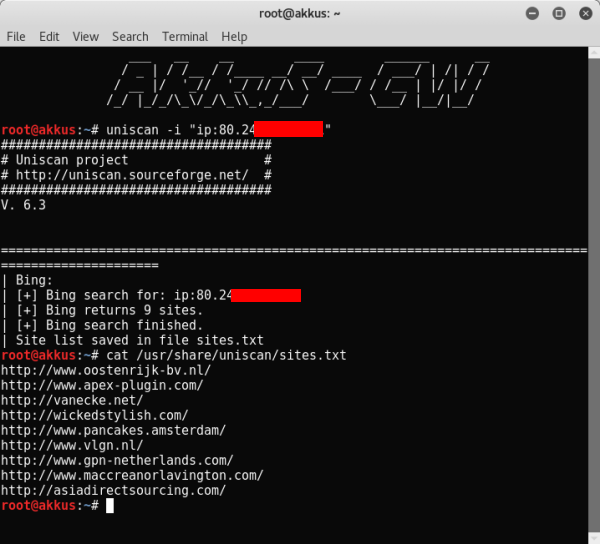

Neden bing arama motoruna yazmıyoruz? sorusunu duyar gibiyim.

Çünkü bizim için karışık olacaktır. Uniscan bize hemen bir liste çıkartabiliyor.

Taramada gördüğünüz gibi 9 adet site buldu ve sites.txt adında bir dökümana kaydetti.

Bu dökümanı uniscan’ın ana dizininde görebilirsiniz.

Biz konsolumuza komut yazarak önümüze getirelim .

Konsola cat /usr/share/uniscan/sites.txt yazarsanız bulunan siteler karşımıza gelecektir.

Txt dosyasını konsoldan açmış olduk.

Peki bu ne işe yarıyor? Eğer saldırdığımız sitede amacımıza ulaşamıyorsak , sitenin bulunduğu sunucudaki

diğer sitelerden birine backdoor yerleştirerek hedef sitemize ulaşabiliriz.

Bu yol çok kullanılan etkili bir yoldur. Bu yüzden aynı sunucuda bulunan diğer siteler önemlidir.

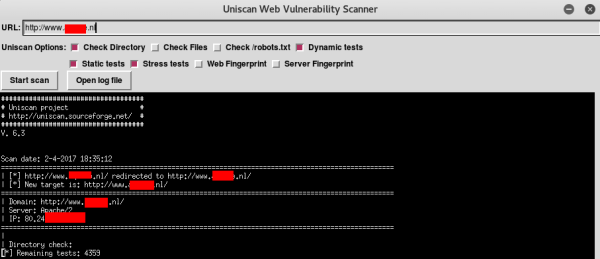

Son olarak uniscan ın arayüz halide mevcut arkadaşlar.

Neden bing arama motoruna yazmıyoruz? sorusunu duyar gibiyim.

Çünkü bizim için karışık olacaktır. Uniscan bize hemen bir liste çıkartabiliyor.

Taramada gördüğünüz gibi 9 adet site buldu ve sites.txt adında bir dökümana kaydetti.

Bu dökümanı uniscan’ın ana dizininde görebilirsiniz.

Biz konsolumuza komut yazarak önümüze getirelim .

Konsola cat /usr/share/uniscan/sites.txt yazarsanız bulunan siteler karşımıza gelecektir.

Txt dosyasını konsoldan açmış olduk.

Peki bu ne işe yarıyor? Eğer saldırdığımız sitede amacımıza ulaşamıyorsak , sitenin bulunduğu sunucudaki

diğer sitelerden birine backdoor yerleştirerek hedef sitemize ulaşabiliriz.

Bu yol çok kullanılan etkili bir yoldur. Bu yüzden aynı sunucuda bulunan diğer siteler önemlidir.

Son olarak uniscan ın arayüz halide mevcut arkadaşlar.

URL kısmından hedef sitemizi belirtebiliyoruz.

Uniscan Options bölümünden ise taranmasını istediğimiz özellikleri seçebiliyorsunuz.

Start Scan ile de taramayı başlatabilirsiniz.

Fakat konsol tabanlı kullanmanızı önermekteyim. Çünkü parametreler daha çeşitli ayrıca

taramayada etkisi olmaktadır.

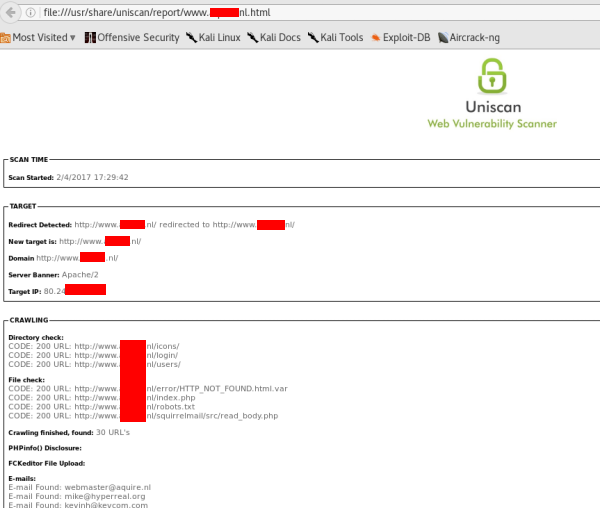

Ayrıca taramalar tamamlandıktan sonra,

HTML report saved in: report/www.domain.html uyarısıyla karşılaşırız.

Taramanın sonunda bilgi gelir. Buda tarama raporumuzun

/usr/share/uniscan/report/www.domain.html şekilde bize sunulduğunu vugulamaktadır.

URL kısmından hedef sitemizi belirtebiliyoruz.

Uniscan Options bölümünden ise taranmasını istediğimiz özellikleri seçebiliyorsunuz.

Start Scan ile de taramayı başlatabilirsiniz.

Fakat konsol tabanlı kullanmanızı önermekteyim. Çünkü parametreler daha çeşitli ayrıca

taramayada etkisi olmaktadır.

Ayrıca taramalar tamamlandıktan sonra,

HTML report saved in: report/www.domain.html uyarısıyla karşılaşırız.

Taramanın sonunda bilgi gelir. Buda tarama raporumuzun

/usr/share/uniscan/report/www.domain.html şekilde bize sunulduğunu vugulamaktadır.

Gayet anlaşılır ve açık bir şekilde tarama sonuçlarını HTML bir sayfa üzerinden görüyoruz.

Gayet anlaşılır ve açık bir şekilde tarama sonuçlarını HTML bir sayfa üzerinden görüyoruz.

Faydalı bir konu olması dileğimle, azimli günler dilerim. (AkkuS)