Zafiyet Tarama Araçları - JOOMSCAN ve Joomla Dork

Konumuzda Joomla sistemlerde zafiyet taraması yapabilen JOOMSCAN aracını ve nasıl Joomla dorku edinebileceğimize değineceğiz.

Bir önceki zafiyet tarama aracı dökümanlarım;JOOMSCAN

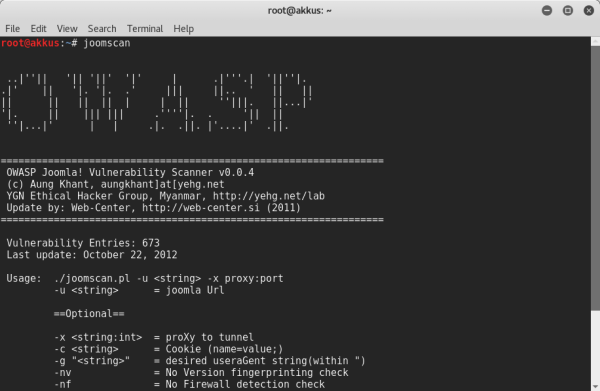

Bildiğiniz üzere artık bir çok web sitesi hazır sistemleri kullanmaktadır. Bu hazır sistemlerde component (bileşen,unsur,parça) ve plugin'ler kullanılmaktadır. Plug-in i çok duyuyoruz ama tam manası nedir bir bakalım ; Kendi başına çalışabilen bir program için , genelde çok özel bir alanda duyulan gereklilik üzerine geliştirilen ek yazılımlardır. Bu eklentilerden kaynaklanan açıklarla siteler üzerinde bir çok veri ve ele geçirme işlemleri yapılabiliyor. JOOMSCAN Owasp grubu tarafından geliştirlen bir tarama aracıdır. Owasp'a belkide Owasp-Zap aracından aşina olabilirsiniz. Oda bir tarama aracıdır. Bir başka konumda bu aracıda detaylı şekilde aktarmaya çalışacağım. Joomscan , joomla hazır sisteminde içerisinde barındırdığı açıklar üzerinden tarama yapar ve bize bu açıkların VAR(YES) veya YOK(NO) olduğu bilgisini gösterir. Farklı yöntemlerle de bilgi toplamamız için ipuçları da sağlamaktadır.Konsola "joomscan" yazarak parametreleri görebiliriz.

Aslında parametrelerin çoğunu kullanmamız gerek yok arkadaşlar.

Güncellemek ve version kontrolleri ile alakalı parametreler.

Biz sadece ana tarama parametremizi kullanacağız.

Aslında parametrelerin çoğunu kullanmamız gerek yok arkadaşlar.

Güncellemek ve version kontrolleri ile alakalı parametreler.

Biz sadece ana tarama parametremizi kullanacağız.

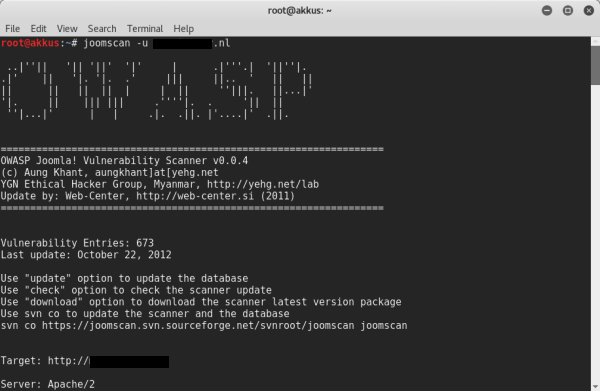

Konsola "joomscan -u domain" şeklinde yazarak taramamızı gerçekleştirelim.

Taramayı başlattık , daha önce bahsettiğim gibi kendi bünyesinde bulunan açık bilgileriyle

tarama yapmaya başladı.

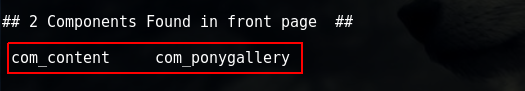

Ek olarak sistemin kullandığı component’leri de bize gösteriyor.

Taramayı başlattık , daha önce bahsettiğim gibi kendi bünyesinde bulunan açık bilgileriyle

tarama yapmaya başladı.

Ek olarak sistemin kullandığı component’leri de bize gösteriyor.

Joomscan açık bulmazsa bile bu component bilgilerini exploit-db.com ve benzeri sitelerde

araştırarak farklı sonuçlar elde edebiliyoruz. Bunuda örneklendireceğim.

Joomscan açık bulmazsa bile bu component bilgilerini exploit-db.com ve benzeri sitelerde

araştırarak farklı sonuçlar elde edebiliyoruz. Bunuda örneklendireceğim.

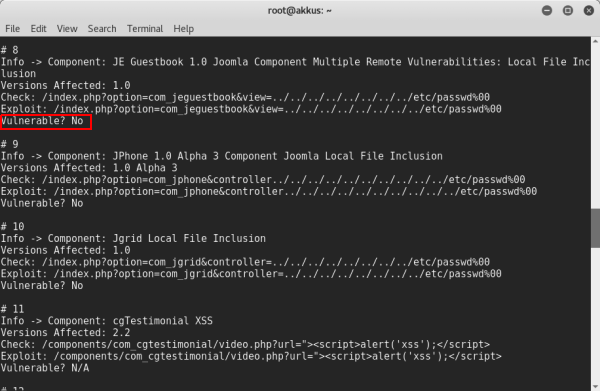

Taramalarda gördüldüğü üzere Vulnerable?No olarak bize sunmuş.

Yes olsaydı o açığında bulunduğunu anlayacaktık ve bazı testlerle doğrulayacaktık.

Şuan sitemizde joomscan tarafından bir açık bulamadık.

Biz component’leri exploit-db.com sitesinde bir taratalım.

Bu sayede kendimize bir dork edinebiliriz.

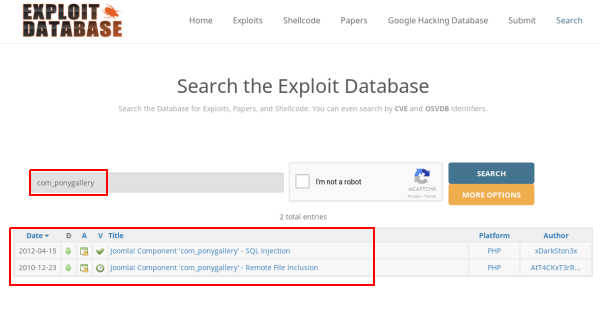

www.exploit-db.com sitesinin sağ üst köşesinde bulunan search bölümüne giriyoruz.

Taramamızda bulduğumuz component’ler com_content ve com_ponygallery .

Bunlardan örnek olarak com_ponygallery hakkında arama yapalım.

Taramalarda gördüldüğü üzere Vulnerable?No olarak bize sunmuş.

Yes olsaydı o açığında bulunduğunu anlayacaktık ve bazı testlerle doğrulayacaktık.

Şuan sitemizde joomscan tarafından bir açık bulamadık.

Biz component’leri exploit-db.com sitesinde bir taratalım.

Bu sayede kendimize bir dork edinebiliriz.

www.exploit-db.com sitesinin sağ üst köşesinde bulunan search bölümüne giriyoruz.

Taramamızda bulduğumuz component’ler com_content ve com_ponygallery .

Bunlardan örnek olarak com_ponygallery hakkında arama yapalım.

Karşımıza gelen bilgi ekranında en güncel tarihte SQL injection olduğunu söylüyor.

Exploit in içeriğine giriyoruz.

Karşımıza gelen bilgi ekranında en güncel tarihte SQL injection olduğunu söylüyor.

Exploit in içeriğine giriyoruz.

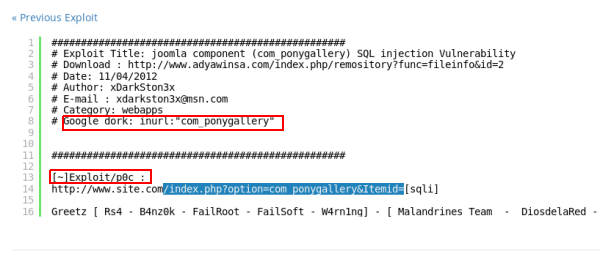

Exploit/p0c bölümünden açıklı olan yolu alıyoruz.

Gördüğünüz gibi yukarıda da Google dork: inurl:"com_ponygallery" bilgisi de verilmiş.

Dorkumuzu geliştirerek herhangi bir ülke içinde araştırma yapalım.

Exploit/p0c bölümünden açıklı olan yolu alıyoruz.

Gördüğünüz gibi yukarıda da Google dork: inurl:"com_ponygallery" bilgisi de verilmiş.

Dorkumuzu geliştirerek herhangi bir ülke içinde araştırma yapalım.

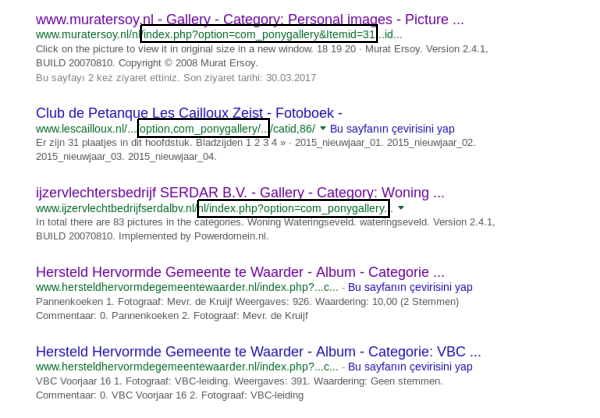

inurl:"com_ponygallery" site:nl

Görüldüğü gibi açığın bulunduğu linke sahip siteleri bize getirdi.

SQL İnjection denemeleri gerçekleştirebiliriz.

Joomscan - Joomla sistemlerde testler yapmak için en uygun araçtır.

Görüldüğü gibi açığın bulunduğu linke sahip siteleri bize getirdi.

SQL İnjection denemeleri gerçekleştirebiliriz.

Joomscan - Joomla sistemlerde testler yapmak için en uygun araçtır.

Faydalı bir konu olması dileğimle, azimli günler dilerim. (AkkuS)